Sin la oportunidad de guardar lo que es un virus de turno y cómo lidiar con él

- 2085

- 347

- Germán Ballesteros

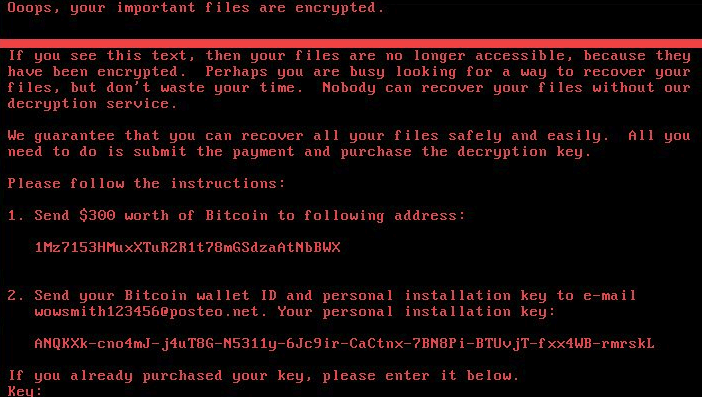

"Disculpe, pero ... sus archivos están encriptados. Para obtener una clave para el descifrado, transfiera urgentemente la infantería de la cantidad de dinero a una billetera ... de lo contrario, sus datos se destruirán irrevocablemente. Tienes 3 horas, el tiempo se ha ido ". Y no es una broma. Virus de Schifer: amenaza más que real.

Hoy hablaremos de que los programas de ceremonia maliciosa que se han extendido en los últimos años son, qué hacer en caso de infección, cómo curar una computadora y es posible en absoluto, y también cómo protegerse de ellos.

Contenido

- Cifbamos todo!

- Formas para la distribución de los virus de turno

- Cómo se comporta el encripterador en una computadora infectada

- Cómo curar una computadora desde un cifrado

- El procedimiento correcto para el comienzo del cifrado

- Qué hacer si los archivos ya están encriptados

- Si los archivos no se descifra

- Cómo proteger contra malicioso malicioso

Cifbamos todo!

Schifer Virus (codificador, criptor) es una variedad especial de portadores de incidentes de malware, cuyas actividades son cifrar los archivos de usuario y los requisitos posteriores para canjear la herramienta de decodificación. Las cantidades de rescate comienzan en algún lugar desde $ 200 y alcanzan decenas y cientos de miles de piezas verdes de papel.

Hace unos años, solo las computadoras basadas en Windows estaban sometidas a los ataques de esta clase. Hoy su rango se ha expandido a Linux, Mac y Android aparentemente bien protegidos. Además, la variedad de especies de codificadores está creciendo constantemente: aparecen nuevos productos uno tras otro, que tienen algo para sorprender al mundo. Por lo tanto, surgió la fuerte pandemia de WannaCry gracias al "cruce" del clásico troyano y gusano de la red (programa malicioso, que se distribuye a través de redes sin la participación activa de los usuarios).

Después de WannaCry, aparecieron no menos sofisticados Petya y Bad Rabbit. Y dado que el "negocio de cifrado" trae buenos ingresos a los propietarios, puede estar seguro de que no son los últimos.

Cada vez más encriptaciones, especialmente aquellas que han visto la luz en los últimos 3-5 años, usan algoritmos criptográficos persistentes que no pueden piratear ni la aplicación de las claves u otros medios existentes. La única forma de restaurar los datos es usar la clave original que los atacantes ofrecen a comprar. Sin embargo, incluso la transferencia del monto requerido no garantiza la recepción de la clave. Los delincuentes no tienen prisa por revelar sus secretos y perder ganancias potenciales. ¿Y cuál es el punto de cumplir con sus promesas si ya tienen dinero??

Formas para la distribución de los virus de turno

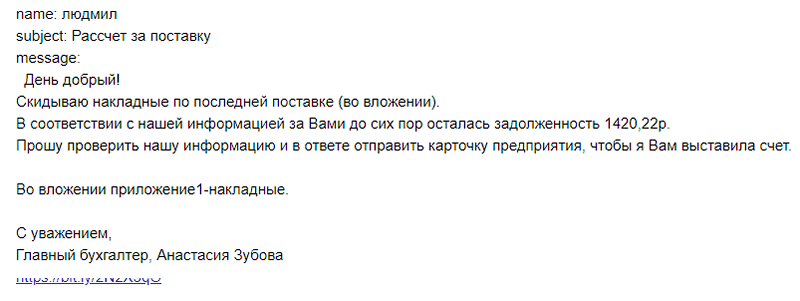

La ruta principal del mal funcionamiento de los usuarios y organizaciones privadas es el correo electrónico, más precisamente, archivos y enlaces adjuntos a las letras.

Un ejemplo de dicha carta destinada a "clientes corporativos":

Haga clic en el enlace o iniciar el archivo Trojan solicita el contenido de la letra. Los atacantes a menudo usan las siguientes historias:

- "Repae urgentemente la deuda de préstamo".

- "La declaración de reclamo fue presentada en la corte".

- "Pague una multa/contribución/impuesto".

- "Pago democular de servicios públicos".

- "Oh, eres tú en la foto?"

- "Lena pidió que te lo transmitiera urgentemente" y T. D.

De acuerdo, solo un usuario bien informado reaccionará a dicha carta con cautela. La mayoría, sin dudarlo, abrirá una inversión y lanzará un programa dañino con sus propias manos. Por cierto, a pesar de los gritos del antivirus.

Además, para la propagación de cifrados se usan activamente:

- Redes sociales (boletín de las cuentas de conocidos y extraños).

- Recursos web dañinos e infectados.

- Publicidad banner.

- Enviar a través de los mensajeros de las cuentas de piratería.

- Detectores y distribuidores de los sitios de Keigenes y grietas.

- Sitios para adultos.

- Apéndice y tiendas de contenido.

Los conductores de los virus cambiadores son a menudo otros programas nocivos, en particular, publicitando manifestantes y bacdors troyanos. Este último, utilizando vulnerabilidades en el sistema y el software, ayuda al criminal a obtener acceso remoto al dispositivo infectado. El lanzamiento del código en tales casos no siempre coincide en el tiempo con las acciones potencialmente peligrosas del usuario. Mientras que Backdor permanece en el sistema, el atacante puede penetrar el dispositivo en cualquier momento e iniciar el cifrado.

Para infectar las computadoras de las organizaciones (después de todo, pueden exprimir más que los usuarios de viviendas) se desarrollan mediante métodos particularmente refinados. Por ejemplo, el troyano Petya penetró los dispositivos a través del módulo de actualización de la cuenta de impuestos de MEDOC.

Las crypciones con las funciones de los gusanos de la red, como ya se mencionó, se distribuyen a través de redes, incluidas Internet, a través de las vulnerabilidades de los protocolos. Y puedes infectarte con ellos sin hacer nada. Los usuarios más peligrosos del sistema operativo Windows raro son los más peligrosos, ya que las actualizaciones están cerradas por las lagunas conocidas.

Algunos malvados, como WannaCry, explotan las vulnerabilidades de 0 días (día cero), es decir, aquellos que los desarrolladores de los sistemas aún no saben. Por desgracia, es imposible resistir completamente la infección de esta manera, sin embargo, la probabilidad de que sea usted quien se encuentre entre las víctimas que ni siquiera alcanza el 1%. Por qué? Sí, porque el software malicioso no puede infectar de inmediato todas las máquinas vulnerables. Y aunque describe nuevas víctimas, los desarrolladores de sistemas logran lanzar una actualización de ahorro.

Cómo se comporta el encripterador en una computadora infectada

El proceso de cifrado, como regla, comienza desapercibido, y cuando sus signos se vuelven obvios, para salvar los datos tarde: para ese momento, la perjudicia encriptó todo lo que había alcanzado. A veces, el usuario puede notar cómo la extensión ha cambiado en algunos archivos de carpetas abiertas.

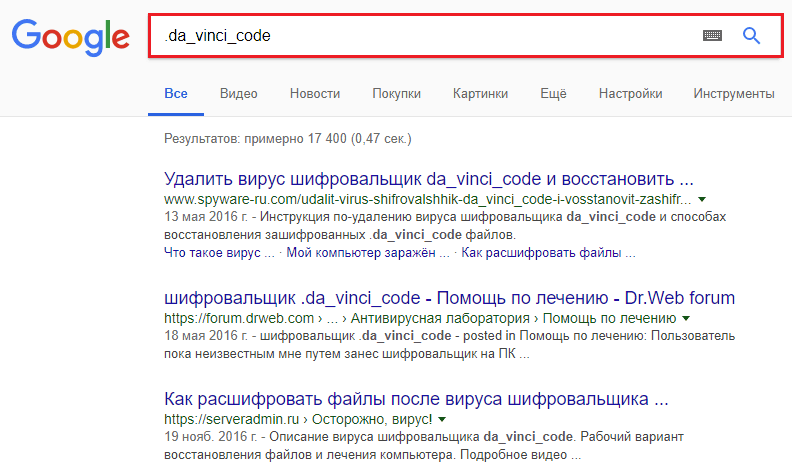

La apariencia sin causa de los archivos de una nueva y, a veces, la segunda extensión, después de lo cual dejan de abrir, indica absolutamente las consecuencias del ataque de cifrado. Por cierto, para la expansión que reciben los objetos dañados, generalmente es posible identificar el mal.

Un ejemplo de lo que puede ser extensiones de archivos cifrados:. XTBL, .Kraken, .César, .Código da Vinci, .Codercsu@gmail_com, .Crypted000007, .no_more_ransom, .Decodificador globeimposter v2, .ukrain, .RN y T. D.

Hay muchas opciones, y aparecerán mañana nuevas, por lo que no tiene mucho sentido enumerar todo. Para determinar el tipo de infección, es suficiente alimentar varias extensiones al sistema de búsqueda.

Otros síntomas que indirectamente indican el comienzo del cifrado:

- La apariencia en la pantalla en un segundo de la línea de comando Windows. La mayoría de las veces este es un fenómeno normal al instalar actualizaciones del sistema y los programas, pero es mejor no dejarlo sin atención.

- Solicitudes de UAC para el lanzamiento de un programa que no iba a abrir.

- Reiniciando repentina la computadora con la posterior imitación del sistema del sistema de verificación de disco (otras variaciones son posibles). Durante la "verificación" hay un proceso de cifrado.

Después del final exitoso de la operación maliciosa, aparece un mensaje en la pantalla que exige una compra y varias amenazas.

Los gastos encriptan una parte significativa de los archivos de usuario: fotografías, música, video, documentos de texto, archivos, correo, base de datos, extensiones de archivos, etc. D. Pero al mismo tiempo no tocan los objetos del sistema operativo, porque los atacantes no necesitan evitar que funcione la computadora infectada. Algunos virus reemplazan las grabaciones de arranque de discos y secciones.

Después del cifrado del sistema, como regla, se eliminan todas las copias de la sombra y los puntos de recuperación.

Cómo curar una computadora desde un cifrado

Para eliminar el programa malicioso del sistema infectado es simple: casi todos los antivirus pueden hacer frente fácilmente a la mayoría de ellos. Pero! Es ingenuo creer que deshacerse del culpable conducirá a una solución al problema: eliminar el virus o no, pero los archivos seguirán encriptados. Además, en algunos casos, esto complicará su posterior decodificación si es posible.

El procedimiento correcto para el comienzo del cifrado

- Tan pronto como notaste los signos de cifrado, Apague inmediatamente la alimentación de la computadora presionando y manteniendo presionado el botón Potencia por 3-4 segundos. Esto guardará al menos parte de los archivos.

- Cree un disco de arranque o una unidad flash con un programa antivirus en otra computadora. Por ejemplo, Disco de rescate de Kaspersky 18, Drweb Ledisk, Eset nod32 livecd y T. D.

- Descargue el automóvil infectado de este disco y escanee el sistema. Eliminar los virus encontrados con conservación (en caso de que sean necesarios para decodificar). Solo después de eso Puede descargar una computadora desde un disco duro.

- Intente restaurar los archivos cifrados de las copias de la sombra con las medias del sistema o usar aplicaciones de tercera parte para restaurar datos.

Qué hacer si los archivos ya están encriptados

- No pierdas la esperanza. Los servicios públicos de representación gratuitos para diferentes tipos de malware se publican en los sitios de desarrolladores de productos antivirus. En particular, los servicios públicos se recopilan aquí de Avast Y Laboratorios de Kaspersky.

- Habiendo determinado el tipo de codificador, descargue la utilidad correcta, Asegúrate de hacerlo copias archivos dañados Y trata de descifrarlos. Si tiene éxito, descifra el resto.

Si los archivos no se descifra

Si ninguna utilidad ayudaba, es probable que haya sufrido un virus, que aún no existe.

¿Qué se puede hacer en este caso?

- Si utiliza un producto antivirus paga, comuníquese con el servicio de soporte. Envíe varias copias de archivos dañados al laboratorio y espere una respuesta. Si hay una oportunidad técnica, te ayudarán.

Por cierto, Dr.Web - uno de sus pocos laboratorios que ayuda no solo a sus usuarios, sino a todas las víctimas. Puede enviar una solicitud para una decodificación de archivos en esta página.

- Si resultó que los archivos se miman irremediablemente, pero son de gran valor para usted, siguen esperando y esperar a que el producto de ahorro se encuentre algún día. Lo mejor que puede hacer es dejar el sistema y los archivos en condición tal como es, es decir, desconectar completamente y no usar el disco duro. Eliminación de archivos de mal funcionamiento, reinstalación del sistema operativo e incluso su actualización puede privarlo de Y esta oportunidad, Dado que, al generar claves de cifrado y desprendimiento, a menudo se usan identificadores de sistema únicos y copias del virus.

Pagar un rescate no es una opción, ya que la probabilidad de que obtenga una clave se esfuerza por cero. Sí, y no hay necesidad de financiar un negocio criminal.

Cómo proteger contra malicioso malicioso

No me gustaría repetir el consejo de que cada uno de los lectores escuchó cientos de veces. Sí, establezca un buen antivirus, no para presionar enlaces sospechosos y blablabla; esto es importante. Sin embargo, como la vida ha demostrado, una tableta mágica que le dará una garantía 100% de seguridad, hoy no existe.

El único método efectivo de protección contra los extorsionistas de este tipo - copia de seguridad de copia de seguridad Para otros medios físicos, incluidos los servicios en la nube. Copia de seguridad, copia de seguridad, copia de seguridad ..

- « Cómo configurar E -Mail en el teléfono para Android e iOS

- Windows desde cero Cómo restaurar la configuración del sistema de fábrica en una computadora portátil »