DDoS ataca en tu contra de ti qué es, qué son peligrosos, cómo luchar

- 3837

- 386

- Agustín Llamas

"Los piratas informáticos son personas serias y cazan en gran medida, y un 'pez pequeño', como un sitio sobre la cría de hámsters o una modesta tienda en línea de shmot chino, es poco interesante. Ataques DDoS? No, no he oído. Sí, y qué preocuparse, porque mi sitio es muy maaaaleniki ”, algunos propietarios de pequeños proyectos de Internet argumentan algo así.

Bueno, dormir, residentes de Bagdad. Todo está tranquilo, si no tiene en cuenta que cualquier recurso de red está bajo la amenaza de un ataque de piratas informáticos, no solo un sitio o una aplicación web, sino también ... una computadora doméstica regular, teléfono inteligente, televisión con acceso a Internet, etc. D. Entonces, ¿qué es el ataque DDoS y cómo puede dañarte personalmente?.

Contenido

- Por conceptos

- Quien, quién y por qué

- Tipos y duración de los ataques DDoS

- Cómo determinar que su servidor o sitio ha sido atacado

- Cómo prevenir y detener el ataque si ya ha comenzado

Por conceptos

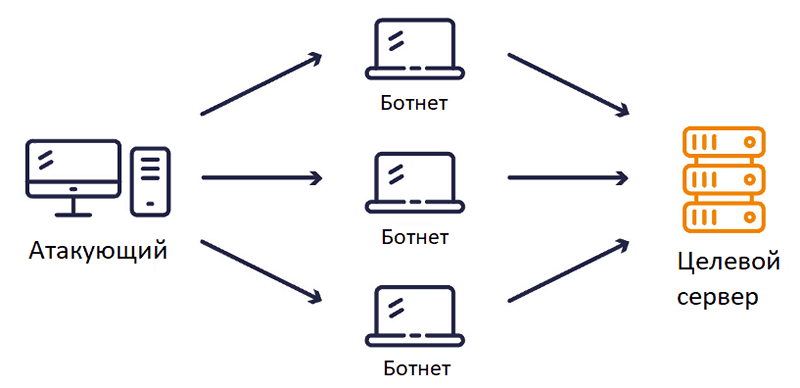

Concepto Ddos o DAtribuido DEnail OF SErvice significa "negativa distribuida a mantener": un ataque atacado en el recurso de la red para llevarlo a un estado cuando no puede procesar las solicitudes entrantes. Y no de alguna manera, sino llenándolo con una gran cantidad de tales solicitudes.

Por supuesto, para volcar cualquier servidor, las solicitudes de una computadora claramente no son suficientes. Por lo tanto, los piratas informáticos usan redes zombies (botnets) que consisten en dispositivos de red (PC, teléfonos inteligentes, tabletas, televisión inteligente, electrodomésticos inteligentes), infectados con el programa troyano, que proporciona a un atacante las funciones de control remoto.

El troyano no puede dar su presencia en un automóvil infectado hasta que obtenga un equipo de un hacker. Y luego los dispositivos Ddos-Atak comienza a muchos de muchos, simultáneamente recurren al servidor de víctimas y, por lo tanto, lo deshabilitan.

El rechazo distribuido de mantenimiento (DDoS ATAK) se lleva a cabo a través de dispositivos informáticos, cuya colocación va más allá de los límites de una red local. Difiere de los ataques de DOS (denegación de servicio), donde solo participa una computadora o una red local.

Los grandes zombis tienen millones de dispositivos infectados. Los propietarios de este último a menudo no sospechan que su técnica vive una vida secreta y daña a alguien. E incluso después de haber aprendido, alguien piensa en ello así: "Una vez que no me molesta, deja que los chicos lo usen". Sin embargo, esto es un descuido muy peligroso, porque Ddos-Trojan a menudo también tiene otras funciones "útiles" (no para usted, por supuesto): acceso remoto al sistema de dispositivos infectados, recopilación de datos confidenciales (inicios de sesión, contraseñas, problemas bancarios) , boletín de spam del propietario de cajas electrónicas, criptomonedas de minería y T. D.

Pero incluso si obtienes un troyano "puro", capaz de solo ataques, también habrá mucho daño de él. Después de todo, utiliza los recursos de hardware de su equipo y obstruye el canal de red, lo que reduce el rendimiento y la velocidad de la conexión a Internet por varias veces.

Quien, quién y por qué

Ddos -Atak es un impacto dirigido a un recurso de red particular que persigue objetivos bastante definidos: paralice el trabajo, cause daño material, desacredite al propietario a los ojos de los clientes y socios. A menudo, tales ataques son parte de la compleja cadena de delitos cibernéticos, cuyo objetivo final es el pirateo del servidor con mayor robo o la destrucción de datos.

Potentes y largos ataques DDoS de alto nivel - placer no barato. Ocurren con poca frecuencia, pero con ruido e iluminación en la prensa, y son llevados a cabo por cibercriminales y profesiones y comunidades de hackers bien equipados. Los objetivos de tales ataques suelen ser grandes empresas ricas, y los iniciadores son competidores y enemigos de este último, o los atacantes mismos en aras de la excentricización por el cese de la influencia. A menudo, esta herramienta se usa como un instrumento de acciones políticas, por ejemplo, para llamar la atención o presionar a las personas influyentes.

Los ataques DDoS de potencia media y baja son un fenómeno mucho más común. Cualquier recurso disponible en Internet: un sitio, un servidor corporativo e incluso la computadora personal de alguien puede convertirse en su víctima. Los competidores y los extorsionistas también se convierten en clientes y artistas de tales acciones, pero puede haber simplemente experimentadores curiosos entre los escolares aburridos.

Sin embargo, los problemas de los extractos de los "hackers madre" no son menores que los profesionales: si logran alcanzar el objetivo, la víctima inevitablemente incurre en pérdidas y gasta energía en la eliminación de las consecuencias. Pero lo más peligroso es que sus "colegas" más avanzados pueden aprovechar el trabajo de atrasos e intentar, por ejemplo, penetrar el recurso atacado.

"Sustitat" Un sitio pequeño o servidor de una empresa de tamaño mediano vale dinero bastante asequible. El atacante ni siquiera necesita tener su propia botnet: los servicios de realización de ataques DDoS hoy se ofrecen casi legalmente. Y no en algún lugar de Darknet, sino en el mundo abierto web por suscripción de suscriptores. Bueno, especialmente las mentes inquisitivas simplemente pueden descargar el programa con las instrucciones y hacer todo "como debería" con sus propias manos. Para su alegría, el software para DDoS también se puede encontrar en el dominio público.

Los ataques profesionales a gran escala se realizan desde centros de comando ubicados en diferentes países del mundo. Los centros a menudo no están conectados de ninguna manera con la geografía de las redes zombies que están controladas, ni con el paradero de los cibercriminales mismos. Y esto crea ciertas dificultades para neutralizar tales actividades.

Por el contrario, la responsabilidad de los ataques "aficionados" se encuentra con más frecuencia con aquellos que tienen o previamente tuvieron una relación directa con la víctima. Ellos, por regla general, no tienen recursos que puedan proporcionarles un nivel adecuado de protección y se encuentran fácilmente. Entonces, si su negocio está tratando de dañar con DDO, no olvide contactar a las agencias de aplicación de la ley.

Tipos y duración de los ataques DDoS

Hay bastantes métodos para realizar DDO, por lo que la mayoría de los ataques no se pueden atribuir a una opción específica. Por lo general, tienen un carácter complejo y combinado. Pero más a menudo se encuentran los siguientes tipos de ataques:

- Volumétrico (Voluminoso): relacionado con el desbordamiento y el agotamiento del rendimiento de la red.

- Nivel de aplicación - Relacionado con el agotamiento de los recursos del servidor o una aplicación de servidor específica, que se crea mediante una carga informática intensa o solicitudes incompletas.

- Niveles de protocolo - Asociado con la operación de la vulnerabilidad de los protocolos de red y dirigido al agotamiento de las capacidades informáticas de la red y los nodos intermedios (firewalls).

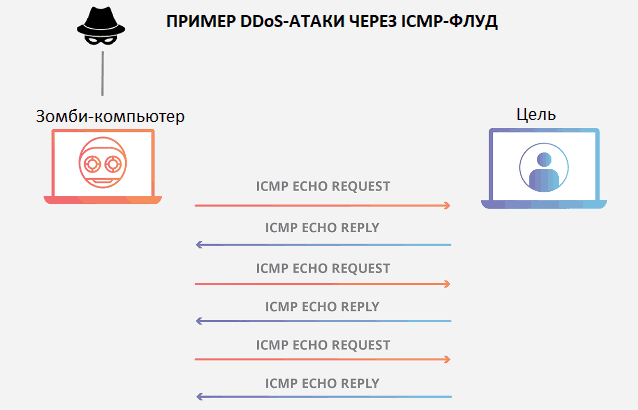

Los ingresos del tipo volumétrico se llevan a cabo enviando una gran cantidad de paquetes UDP o ICMP (UDP e ICMP-Flood) a puertos aleatorios del servidor. Al recibir uno u otro, el sistema atacado devuelve respuestas a los remitentes, lo que solo mejora la obstrucción del canal de red.

Los ataques del nivel de apéndice (el más común) se envían a los programas de servidores de número excesivo de paquetes HTTP/ HTTPS/ SNMP, que deben procesarse, o solicitudes incompletas HTTP (inundación HTTP), de modo que el servidor se mantenga en anticipación de sus partes faltantes.

Los ataques del nivel de protocolo se llevan a cabo por el "bombardeo" del servidor-victos por las solicitudes de syn incompletas (syn-flood) para crear una gran cantidad de conexiones TCP medio abiertas (no confirmadas) y, por lo tanto, bloquear la posibilidad de procesar legítimos conexión. Otra variedad de ataques de este tipo es enviar paquetes ICMP fragmentados o excesivos para llevar los recursos del servidor para llevarlos a un formulario estándar.

En el Didos Ataki, también se usan otros tipos de inundaciones, por ejemplo, MAC Flood, que está diseñada para deshabilitar los interruptores de red, DNS Flood utilizado para neutralizar los servidores DNS, etc.D.

Cualquiera que sea el método de ataque, uno siempre se basa en una cosa: el agotamiento de los recursos del nodo atacado es.

La duración del impacto en la víctima está limitada solo por las capacidades y el deseo del atacante. Más de la mitad de los ataques DDoS duran menos de un día. Alrededor de un tercio, menos de una hora. El resto dura de dos días a varias semanas y la parte más pequeña es más de un mes.

Cómo determinar que su servidor o sitio ha sido atacado

Desde el comienzo del impacto hasta el momento en que el recurso atacado deja de responder a las solicitudes, con mayor frecuencia (pero no siempre) pasa varias horas. Si tiene tiempo para tomar medidas de protección, se pueden evitar graves consecuencias. Pero para esto necesitas saber qué signos implícitos de un ataque son.

Entonces, lo que DiDos Atak se manifiesta:

- El tráfico de red entrante y, a veces, saliente del nodo de ataque aumenta significativamente y tiende a un mayor crecimiento. El volumen de tráfico a ciertos puertos crece notablemente.

- La carga creciente en el procesador y la RAM aumenta.

- En el funcionamiento de las aplicaciones del servidor, surgen varios errores, desde la "partida" de las funciones individuales hasta la imposibilidad completa de comenzar.

- La mayor parte de los clientes aborda las mismas funciones de la aplicación o sitio, por ejemplo, abre una página específica.

- Las páginas se cargan lentamente en el sitio de ataque, no se realizan funciones individuales, surgen errores. A veces, con signos de un ataque, el sitio bloquea el proveedor de alojamiento para proteger de la exposición a vecinos inocentes.

- En los registros del servidor de ataque y los dispositivos de red, una gran cantidad de solicitudes de clientes se eliminan geográficamente entre sí (redes zombies de computadoras infectadas).

- Los clientes que no tienen estos letreros están dirigidos masivamente al sitio que tradicionalmente tiene una audiencia, unida por idioma o ubicación (portal de la ciudad). Por ejemplo, de otras ciudades y países.

Estos síntomas, además de los dos últimos, se encuentran no solo en los ataques de los piratas informáticos, sino también con otros problemas de recursos de red. La única señal es la razón para fortalecer la atención. Pero si hay dos o más, es hora de tomar medidas de protección.

Cómo prevenir y detener el ataque si ya ha comenzado

Muchos propietarios del sitio están convencidos de que un solo ataque, si ya está en uso, es más fácil y más barato esperar, porque la mayoría de las veces son a corto plazo. Por lo general, esto es así, pero si ha logrado caer bajo la influencia de un alto nivel, que dura varios días, la lucha no es fácil y costosa:

- Si el sitio se publica en un servidor virtual, transfiéralo al asignado. Quizás el ataque no está dirigido a ti, sino a uno de los sitios vecinos.

- Conecte los servicios en el arsenal de los cuales existen complejos especiales de protección de hardware de DDO, ya que solo los métodos de software en tales casos son ineficaces.

Los efectos medianos y de baja potencia (inundación) se pueden tratar de reflexionar sobre los suyos rastreando y bloqueando las fuentes de solicitudes. Sin embargo, esto no llevará mucho menos tiempo de lo que dura el ataque.

Es mucho más correcto prestar un poco de atención para configurar los recursos de la red antes de ser atacado.

Aquí hay una lista aproximada de lo que debe hacerse primero:

- Instalar en la protección del sitio de los bots donde sea posible.

- Analice los registros, determine direcciones y dominios poco confiables y bloquee el acceso a su recurso para siempre.

- Prohibir el procesamiento de solicitudes de ICMP. Si la prohibición es imposible, límite.

- Use filtros y analizadores de tráfico de red antes de ingresar al servidor.

- Negarse a usar un software potencialmente vulnerable en el servidor, y lo que se establece, admite en la condición actual. Conectar los medios para monitorear el estado del sistema y los programas.

- Instalar cuotas para el uso de recursos de hardware.

- Aumentar el rendimiento de la red y resaltar un canal separado para el acceso administrativo.

- Aumentar el límite por el número máximo de compuestos HTTP.

- Reduzca el máximo de las conexiones TCP de medio abrir simultáneos con un cliente y el tiempo para su retención.

- Aislamiento de los servicios destinados a la administración desde el acceso exterior.

- Utilice soluciones de protección DDoS listas para usar que su proveedor de alojamiento y compañías comerciales de terceros tienen.

Y si es posible, distribuya los recursos web más importantes de acuerdo con varios servidores que no están relacionados entre sí. De modo que en el caso de un ataque contra uno, otros permanecen disponibles.

Quizás estas medidas no le proporcionarán protección del cien por ciento contra las amenazas, pero definitivamente reducirán su probabilidad diez veces.

Buena suerte y seguridad!