Respuestas epidémicas de WannaCry a preguntas frecuentes y desacreditando los delirios del usuario

- 1632

- 244

- Sra. Inés Vázquez

Contenido

- ¿Es el "diablo" realmente terrible?

- Cómo se propaga WannaCry

- Quién está amenazado por el ataque WannaCry y cómo protegerse de él

- Cómo funciona el virus, qué está encriptado

- Qué hacer si WannaCry ya ha infectado la computadora

- Cómo vivir esta vida más

Y sobre el hecho de que la información fragmentaria no proporciona una comprensión completa de la situación, da lugar a la especulación y deja más preguntas que respuestas. Para descubrir qué está sucediendo realmente, a quién y qué amenaza, cómo proteger contra la infección y cómo descifrar los archivos dañados por WannaCry se dedica al artículo de hoy.

¿Es el "diablo" realmente terrible?

No entiendo que tipo de alboroto Quiero llorar? Hay muchos virus, los nuevos aparecen constantemente. Y este es especial?

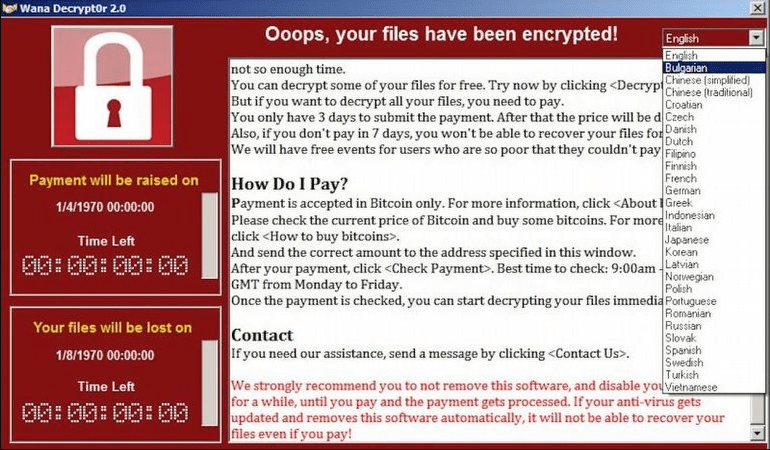

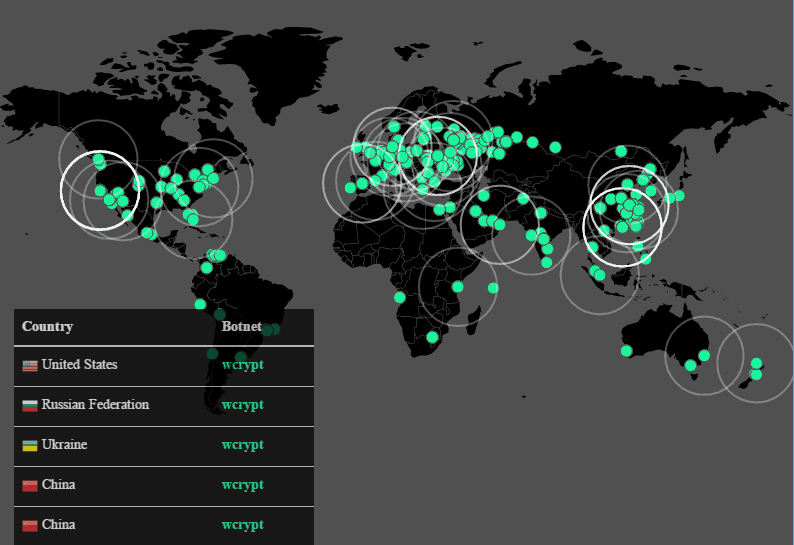

Wannacry (otros nombres wanacrypt0r, wana Decrypt0r 2.0, wannacrypt, wncry, wcry) - no del todo el ciber cero ordinario. La razón de su triste fama es la cantidad gigantesca de daño causado. Según Europol, violó el trabajo de más de 200,000 computadoras que ejecutan ventanas en 150 países del mundo, y el daño que sus propietarios sufrieron más de $ 1,000,000,000. Y esto es solo en los primeros 4 días de distribución. La mayoría de las víctimas, en Rusia y Ucrania.

Sé que los virus penetran la PC a través de sitios adultos. No visito tales recursos, por lo que nada me amenaza.

Virus? También tengo un problema. Cuando los virus comienzan en mi computadora, lance la utilidad *** y después de media hora todo está en orden. Y si no ayuda, reinstalo Windows.

Virus Virus - Discordia. Wannacry - Trojan Monitor, un gusano de la red capaz de extenderse a través de redes locales e Internet de una computadora a otra sin participación humana.

La mayoría de los programas maliciosos, incluidas las encriptaciones, comienzan a funcionar solo después de que el usuario "traga el cebo", es decir, hace clic en el enlace, abra el archivo, etc. PAG. A Para infectarse con WannaCry, no hay necesidad de hacer nada!

Una vez en una computadora con Windows, el malware en poco tiempo cifra la mayor parte de los archivos de usuario, después de lo cual muestra un mensaje que exige un rescate de $ 300-600, que debe transferirse a la billetera especificada dentro de los 3 días. En caso de demora, amenaza con descifrar archivos imposibles después de 7 días.

Al mismo tiempo, los dañinos buscan lagunas para penetrar en otras computadoras, y si lo encuentra, infecta a toda la red local. Esto significa que las copias de copia de seguridad de los archivos almacenados en máquinas vecinas también se vuelven inutilizables.

Eliminar el virus de una computadora no conduce al descifrado de los archivos! Reinstalar el sistema operativo - también. Por el contrario, cuando con la infección por pizarra, ambas acciones pueden privarlo de la oportunidad de restaurar archivos, incluso si hay una clave válida.

Entonces sí, el "diablo" es bastante terrible.

Cómo se propaga WannaCry

Todos ustedes están mintiendo. El virus puede penetrar en mi computadora solo si la descargo yo mismo. Y estoy vigilante.

Muchos programas dañinos pueden infectar componentes (y dispositivos móviles, por cierto) a través de vulnerabilidades: errores en el código de los componentes del sistema operativo y los programas que abren cibernéticas, la oportunidad de usar una máquina remota para sus propios fines. WannaCry, en particular, se extiende a través de la vulnerabilidad de 0 días en el protocolo SMB (las vulnerabilidades del día cero se denominan errores que no fueron corregidos en el momento de su operación por maliciosas/espías).

Es decir, para infectar la computadora con un Chipper Chipper, dos condiciones son suficientes:

- Conexión a una red donde hay otros autos infectados (Internet).

- La presencia en el sistema de la escapatoria anterior.

¿De dónde vino esta infección?? Estos son los trucos de los piratas informáticos rusos?

Según algunos informes (no respondo a la confiabilidad), la brecha en el protocolo de red SMB, que sirve para el acceso remoto legal a archivos e impresoras en Windows, fue la primera en descubrir la Agencia de Seguridad Nacional de los Estados Unidos. En lugar de informarla en Microsoft, de modo que corrijan el error allí, decidieron usarlo ellos mismos y desarrollar una exploit (un programa que explota la vulnerabilidad).

Posteriormente, esta explosión (nombre de código EternalBlue), que sirvió durante algún tiempo para penetrar en las computadoras sin el conocimiento de los propietarios, fue robada por los piratas informáticos y formó la base de la creación del WannaCry extorsionista. Es decir, gracias a las acciones no del todo legales y éticas de la construcción del estado de los Estados Unidos, los pintores de virus aprendieron sobre la vulnerabilidad.

La autoría del cifrado definitivamente no está establecida.

Deshabilité la instalación de actualizaciones Windows. Nafig es necesario cuando todo funciona sin ellos.

La razón de una propagación tan rápida y grande de la epidemia es la ausencia de un "parche" en ese momento, actualización de Windows que puede cerrar la escapatoria de Wanna Cry. Porque para desarrollarlo, tomó tiempo.

Hoy, tal parche existe. Los usuarios que actualizan el sistema lo recibieron automáticamente en las primeras horas después del lanzamiento. Y aquellos que creen que no se necesitan actualizaciones aún están amenazadas de infección.

Quién está amenazado por el ataque WannaCry y cómo protegerse de él

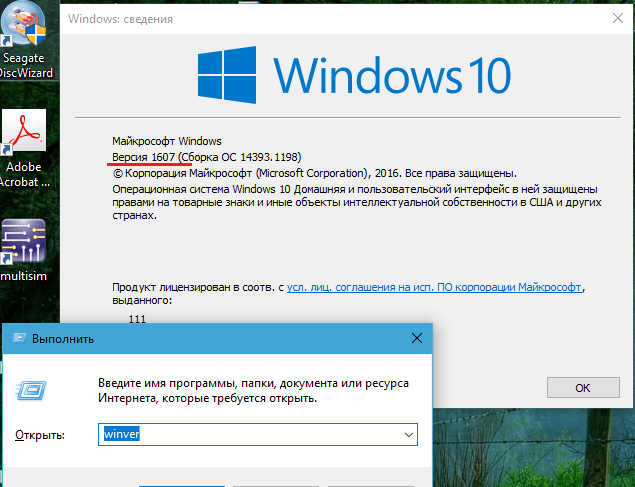

Hasta donde yo sé, más del 90% de las computadoras infectadas WannaCry, trabajó bajo el control Windows 7. Tengo una "docena", lo que significa que nada me amenaza.

Los peligros de infección de WannaCry están sujetos a todos los sistemas operativos que utilizan el protocolo de red SMB V1. Este:

- Windows XP

- Windows Vista

- Windows 7

- Windows 8

- Windows 8.1

- Windows RT 8.1

- Windows 10 V 1511

- Windows 10 V 1607

- Windows Server 2003

- Windows Server 2008

- Windows Server 2012

- Windows Server 2016

La prohibición de la red hoy es arriesgada por usuarios de sistemas en los que no está instalado Actualización de seguridad crítica MS17-010 (Disponible para descarga gratuita de Technet.Microsoft.Com al que se muestra el enlace). Se pueden descargar parches para Windows XP, Windows Server 2003, Windows 8 y otros OSS no compatibles Desde esta página Soporte.Microsoft.Comunicarse. También describe los métodos para verificar la presencia de una actualización de ahorro.

Si no conoce la versión del sistema operativo en su computadora, haga clic en la combinación de teclas Win+R y ejecute Winver.

Para fortalecer la protección, así como si es imposible actualizar el sistema ahora, Microsoft proporciona instrucciones para el cierre temporal de la versión 1 de SMB. Ellos son Aquí Y Aquí. Además, pero no necesariamente puede cerrar a través del puerto TCP 445 Firewall, que sirve a SMB.

Tengo el mejor antivirus del mundo ***, puedo hacer cualquier cosa con él y no tengo miedo de nada.

La distribución de WannaCry puede ocurrir no solo de la forma autopropulsada anterior, sino también de las formas habituales, a través de redes sociales, e -sil, recursos web infectados y de phishing, etc. D. Y hay tales casos. Si descarga y ejecuta el programa malicioso manualmente, entonces ni antivirus ni parches que cubran vulnerabilidades, ahorrarán de la infección.

Cómo funciona el virus, qué está encriptado

Sí, déjalo cifrar lo que quiere. Tengo un amigo de un programador, él me descifrará todo para mí. En casos extremos, encontraremos el método clave.

Bueno, cifre un par de archivos y qué? Esto no me impedirá trabajar en mi computadora.

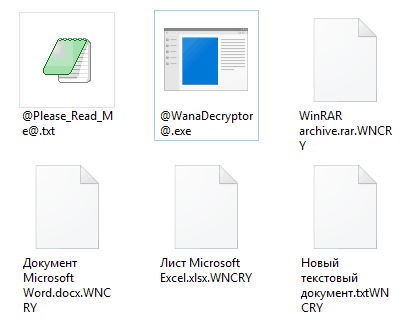

Desafortunadamente, no descifrará, ya que no habrá formas de piratear el cifrado de la RSA-2048, que usa Wank Cry, y no aparecerá en el futuro previsible. Y no cifrará un par de archivos, pero casi todos.

No daré una descripción detallada del trabajo de la malicia, que está interesado, puedo familiarizarme con su análisis, por ejemplo, en el blog de expertos de Microsoft Matt Suiche. Notaré solo los puntos más significativos.

Los archivos con extensiones están sujetos a cifrado: .doc, .Dogx, .XLS, .Xlsx, .PPT, .PPTX, .PST, .Ost, .Machista, .EML, .VSD, .vsdx, .TXT, .CSV, .RTF, .123, .Wks, .Wk1, .Pdf, .Dwg, .Onetoc2, .SNT, .Jpeg, .JPG, .Docb, .muelle, .PUNTO, .punto, .dotx, .XLSM, .Xlsb, .Xlw, .Xlt, .Xlm, .Xlc, .Xltx, .Xltm, .PPTM, .Maceta, .PPS, .PPSM, .Ppsx, .Ppam, .Potx, .Potm, .EDB, .HWP, .602, .Sxi, .ITS, .Sldx, .Sldm, .Sldm, .VDI, .Vmdk, .VMX, .Gpg, .AES, .ARCO, .Paq, .Bz2, .TBK, .Bak, .ALQUITRÁN, .Tgz, .GZ, .7Z, .Rar, .Cremallera, .Respaldo, .YO ASI, .VCD, .BMP, .Png, .Gif, .CRUDO, .CGM, .TIF, .PELEA, .Nef, .PSD, .AI, .SVG, .Djvu, .M4u, .M3u, .Medio, .WMA, .FLV, .3G2, .MKV, .3GP, .Mp4, .mudanza, .Avi, .Asf, .Mpeg, .vóbalo, .Mpg, .WMV, .Fla, .Swf, .Wav, .mp3, .Mierda, .Clase, .frasco, .Java, .RB, .ÁSPID, .Php, .JSP, .BRD, .SCH, .dch, .ADEREZO, .Por favor, .VB, .VBS, .PS1, .Murciélago, .CMD, .Js, .ASM, .H, .Pasta, .CPP, .C, .CS, .Suo, .Sln, .LDF, .MDF, .IBD, .Mi yo, .Mi d, .FRM, .ODB, .DBF, .Db, .MDB, .Acdb, .Sql, .Sqletedb, .Sqlite3, .Asc, .Lanar, .Poner, .MML, .Sxm, .OTG, .Doje, .Uop, .Std, .Sxd, .OTP, .ODP, .WB2, .Slk, .Difundir, .STC, .SXC, .OTS, .ODS, .3DM, .Máximo, .3DS, .uot, .Estirarse, .Sxw, .Ot, .ODT, .Pem, .P12, .CSR, .CRT, .Llave, .PFX, .Derrota.

Como puede ver, aquí hay documentos, fotos, y video-audio, archivos, correo, y archivos creados en varios programas ... Zlovred intenta llegar a cada catálogo del sistema.

Los objetos cifrados reciben doble expansión Con el wncry, Por ejemplo, "Document1.doc.Wncry ".

Después del cifrado, el virus copia el archivo ejecutable en cada carpeta @[email protected] - supuestamente para descifrado después del rescate, así como un documento de texto @Por [email protected] Con un mensaje de usuario.

A continuación, intenta exterminar copias en la sombra y puntos de recuperación de Windows. Si UAC funciona en el sistema, el usuario debe confirmar esta operación. Si rechaza la solicitud, habrá la oportunidad de restaurar los datos de las copias.

WannaCry transfiere claves de cifrado a los centros de comando ubicados en la red Tor, y luego las elimina de la computadora. Para buscar otras máquinas vulnerables, escanea la red local y los rangos de IP arbitrarios en Internet, y habiendo encontrado, penetra todo lo que puede llegar a.

Hoy, los analistas conocen varias modificaciones de WannaCry con diferentes mecanismos de distribución, y en el futuro cercano, es necesario esperar nuevos.

Qué hacer si WannaCry ya ha infectado la computadora

Veo cómo los archivos cambian las extensiones. Lo que está sucediendo? Cómo detenerlo?

El cifrado es un proceso no simultáneo, aunque no demasiado largo. Si logró notarlo antes de que aparezca el mensaje extorsionista en la pantalla, puede guardar parte de los archivos apagando inmediatamente la alimentación de la computadora. No la finalización del sistema, pero sacar un tenedor de un zócalo!

Al cargar ventanas en lo normal, el cifrado continuará, por lo que es importante evitarlo. El siguiente lanzamiento de la computadora debe ocurrir en un modo seguro en el que los virus no estén activos o de otro portador de arranque.

Además, su tarea es solo en caso de copiar los archivos sobrevivientes en un disco o una unidad flash removible. Después de eso, puede proceder a la destrucción del bastardo.

Mis archivos están encriptados! El virus requiere un rescate para ellos! Qué hacer, cómo descifrar?

El descifrado de archivos después de WannaCry es posible solo si hay una clave secreta que los atacantes prometen proporcionar tan pronto como la víctima les transfiera la cantidad de rescate. Sin embargo, tales promesas casi nunca se cumplen: ¿por qué los distribuidores de lo malicioso se molestan si ya lo desean??

En algunos casos, puede resolver el problema sin rescate. Hasta la fecha, se han desarrollado 2 decodificadores WannaCry: Wannakey (autor Adrien Guinet) y Wanakiwi (Autor Benjamin Delpy). El primero funciona solo en Windows XP, y el segundo, creado sobre la base del primero, es en Windows XP, Vista y 7 X86, así como en Northern Systems 2003, 2008 y 2008R2 X86.

El algoritmo del trabajo de ambos decodificadores se basa en la búsqueda de claves secretas en la memoria del proceso de cifrado. Esto significa que solo aquellos que no tuvieron tiempo para reiniciar la computadora tienen la oportunidad de descifrar. Y si no ha pasado demasiado tiempo después del cifrado (la memoria no fue sobrescribida por otro proceso).

Entonces, si usted es un usuario de Windows XP-7 X86, lo primero que debe hacer después de que aparezca el mensaje del rescate es apagar la computadora de la red local e Internet e iniciar el decodificador Wanakiwi descargado en otro dispositivo. No realice ninguna otra acción en la computadora antes de extraer la clave!

Puede familiarizarse con la descripción del trabajo del decodificador Wanakiwi en otro blog de Matt Suiche.

Después de descifrar los archivos, inicie el antivirus para eliminar el mal y establecer el parche que cierra las formas de su distribución.

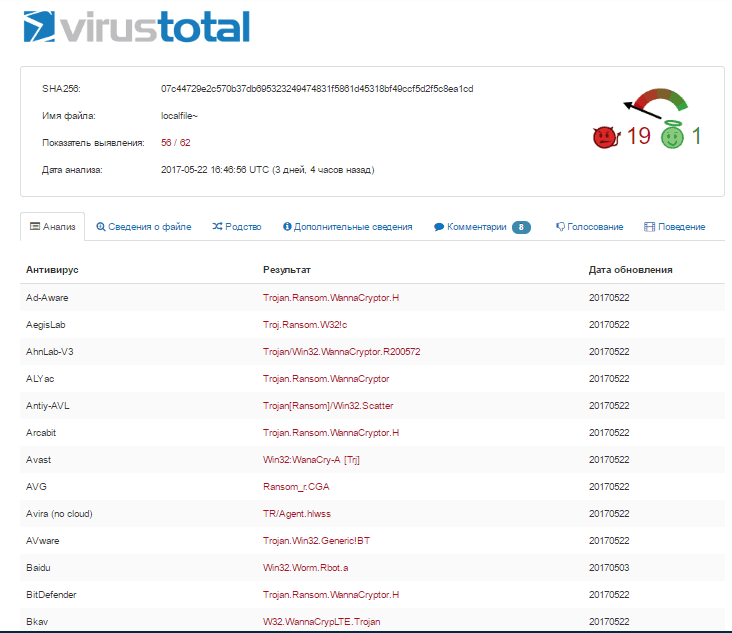

Hoy, WannaCry reconoce casi todos los programas antivirus, con la excepción de aquellos que no están actualizados, por lo que casi cualquier otro.

Cómo vivir esta vida más

La epidemia de los troyanos reprementados con propiedades autopropulsadas encontró el mundo por sorpresa. Para todo tipo de servicios de seguridad, resultó ser tan inesperado como el inicio del invierno el 1 de diciembre para los servicios comunales. La razón es el descuido y tal vez. Las consecuencias: pérdida y pérdidas de datos irreparables. Y para los creadores de lo malicioso: el incentivo para continuar con el mismo espíritu.Según los analistas, Wanacry trajo a los distribuidores muy buenos dividendos, lo que significa que los ataques como este se repetirán. Y los que han sido llevados ahora no necesariamente llevarán. Por supuesto, si no te preocupas por eso de antemano.

Entonces, para que no tenga que llorar por archivos encriptados:

- No se niegue a instalar las actualizaciones del sistema operativo y las aplicaciones. Esto lo protegerá del 99% de las amenazas que se propagan a través de vulnerabilidades no cerradas.

- Mantener el control de las cuentas - UAC.

- Cree copias de copia de seguridad de archivos importantes y guárdelos en otro medio físico, o preferiblemente en varios. Es óptimo utilizar bases de datos de almacenamiento de datos distribuidas en redes corporativas, los usuarios domésticos pueden adoptar servicios en la nube gratuitos como el disco de Yandex, el disco de Google, OneDrive, Megasynk, etc. D. No mantenga estas aplicaciones lanzadas cuando no las use.

- Elija sistemas operativos confiables. Windows XP no es.

- Instale el complejo antivirus de la clase de seguridad de Internet y la protección adicional contra los extorsionistas, por ejemplo, Kaspersky Endpoint Security. O análogos de otros desarrolladores.

- Aumentar la alfabetización para contrarrestar a los troyanos-cambiadores. Por ejemplo, proveedor antivirus dr.Web ha preparado cursos de capacitación para usuarios y administradores de varios sistemas. Mucha información útil y, lo que es más importante, está contenida en blogs de otros desarrolladores de A/V.

Y lo más importante: incluso si está herido, no transfiera dinero a los atacantes para decodificar. La probabilidad de que te engañen es 99%. Además, si nadie paga, un negocio de extorsión quedará sin sentido. De lo contrario, la propagación de dicha infección solo crecerá.

- « Bloqueo de VK en Ucrania Cómo restaurar el acceso y proteger su derecho a la información

- Mayor velocidad, más espacio Cómo reemplazar un disco duro en una computadora portátil »