¿Cómo puede hackear su contraseña?

- 2176

- 614

- Agustín Llamas

El pirateo de contraseñas, cualquier contraseña, desde el correo, la banca en línea, el Wi-Fi o de las cuentas en contacto y los compañeros de clase, se ha convertido recientemente en un evento común. Esto se debe en gran medida al hecho de que los usuarios no se adhieren a reglas de seguridad suficientemente simples al crear, almacenar y usar contraseñas. Pero esta no es la única razón por la que las contraseñas pueden entrar en las manos equivocadas.

Este artículo contiene información detallada sobre qué métodos se pueden usar para piratear las contraseñas de los usuarios y por qué es vulnerable a tales ataques. Y al final encontrará una lista de servicios en línea que le permitirá averiguar si su contraseña ya se ha comprometido. También habrá (ya) el segundo artículo sobre el tema, pero recomiendo comenzar a leer con precisión de la revisión actual, y solo entonces procederá al siguiente.

ACTUALIZACIÓN: El siguiente material está listo, sobre la seguridad de las contraseñas, que describe cómo proteger sus cuentas y contraseñas en el máximo extensión.

Qué métodos se utilizan para piratear contraseñas

Para piratear contraseñas, no se utiliza un conjunto tan amplio de varias técnicas. Casi todos son conocidos y casi cualquier compromiso de información confidencial se logra mediante el uso de métodos individuales o sus combinaciones.

Pesca

La forma más común en que hoy es "dirigida" por contraseñas de servicios postales populares y redes sociales es un phishing, y este método funciona para un gran porcentaje de usuarios.

La esencia del método es que cree, como cree, un sitio familiar (el mismo gmail, VK o compañeros de clase, por ejemplo), y por una razón u otra se le pide que ingrese su nombre de usuario y contraseña (para ingresar, confirmando algo, por su cambio y t.PAG.). Inmediatamente después de la entrada, la contraseña está en los atacantes.

Cómo sucede esto: puede obtener una carta, supuestamente del servicio de soporte, que informa sobre la necesidad de ingresar a la cuenta y se proporciona un enlace, cuando se abre el sitio, copiando exactamente el original. Es posible una opción cuando, después de una instalación accidental de software no deseado en la computadora, la configuración del sistema cambia de tal manera que cuando la dirección del sitio que necesita, realmente cae en el relleno exactamente de la misma manera que un phishing sitio.

Como ya he señalado, muchos usuarios se encuentran con esto, y generalmente esto se debe a la falta de atención:

- Al recibir una carta, que de una forma u otra lo invita a ingresar su cuenta en uno u otro sitio, preste atención a si realmente se envió desde la dirección del correo en este sitio: las direcciones similares generalmente se usan. Por ejemplo, en lugar de [email protected], tal vez [email protected] o algo similar. Sin embargo, la dirección correcta no siempre garantiza que todo esté en orden.

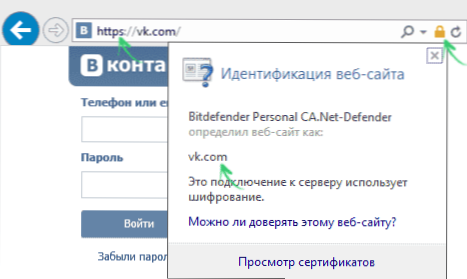

- Antes de ingresar su contraseña en cualquier lugar, mire cuidadosamente la barra de direcciones del navegador. En primer lugar, el sitio al que desea ir allí debe indicarse allí. Sin embargo, en el caso del software malicioso en una computadora, esto no es suficiente. También debe prestar atención a la presencia de cifrado de la conexión, que se puede determinar mediante el uso del protocolo HTTPS en lugar de HTTP y la imagen del "bloqueo" en la línea de direcciones, presionando el cual puede asegurarse de que pueda asegurarse de que que estás en este sitio. Casi todos los recursos serios que requieren la entrada en el cifrado de uso de la cuenta.

Por cierto, aquí noto que tanto los ataques de phishing como los métodos de contraseñas (descritos a continuación) no significa hoy el trabajo triste de una persona (T.mi. No necesita ingresar un millón de contraseñas manualmente): todo esto se hace por programas especiales, rápidamente y en grandes volúmenes, y luego informar sobre los éxitos del atacante. Además, estos programas no pueden funcionar en la computadora de un hacker, sino en secreto en la suya y para miles de otros usuarios, lo que a veces aumenta la eficiencia de los hacks.

Selección de contraseñas

Los ataques que usan contraseñas (fuerza bruta, fuerza bruta en ruso) también son bastante comunes. Si hace unos años, la mayoría de estos ataques eran realmente la exageración de todas las combinaciones de un cierto conjunto de caracteres para hacer contraseñas de cierta longitud, entonces en este momento todo es algo más simple (para los hackers).

El análisis de millones de contraseñas que han fluido en los últimos años muestra que menos de la mitad de ellas son únicos, mientras que en aquellos sitios donde los usuarios en su mayoría inexpertos "viven", el porcentaje es completamente pequeño.

Qué quiere decir esto? En el caso general, el hecho de que el hacker no necesite resolver los incontables millones de combinaciones: tener una base de 10-15 millones de contraseñas (número aproximado, pero cerca de la verdad) y sustituir solo estas combinaciones, puede piratear casi la mitad de las cuentas en cualquier sitio.

En el caso de un ataque específico en una cuenta específica, además de la base de datos, se puede utilizar una exageración simple, y el software moderno permite que esto lo haga relativamente rápido: una contraseña de 8 caracteres puede ser pirateada en cuestión de días (y Si estos símbolos son una fecha o combinación de un nombre y fechas, que no es infrecuente, en minutos).

Nota: Si usa la misma contraseña para varios sitios y servicios, tan pronto como su contraseña y la dirección de correo electrónico correspondiente se verán comprometidas en cualquiera de ellos, se probará una combinación especial de inicio de sesión y contraseñas en cientos de otros sitios. Por ejemplo, inmediatamente después de la filtración de varios millones de contraseñas, Gmail y Yandex a fines del año pasado, una ola de hacks de origen de cuentas, Steam, Battle barrió una ola.Net y Uplay (creo que muchos otros, solo para los servicios de juego indicados se han dirigido muchas veces).

Hackear sitios y recibir contraseñas de hash

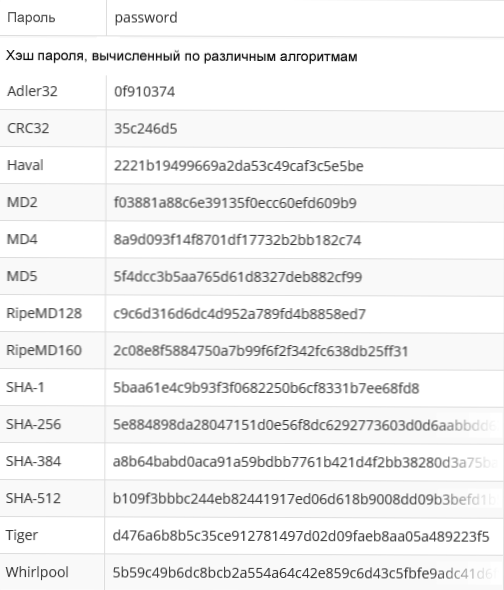

Los sitios más serios no almacenan su contraseña en el formulario en el que lo conoce. Solo se almacena un hash en la base de datos: el resultado del uso de una función irreversible (es decir, a partir de este resultado, no puede volver a obtener su contraseña) a la contraseña. En su entrada al sitio, el hash se vuelve a calcular y, si coincide con lo que se almacena en la base de datos, entonces ingresó la contraseña correctamente.

Como es fácil de adivinar, es Heshi, y no las contraseñas en sí mismas, solo con fines de seguridad, de modo que con una posible piratería y recepción de la base de datos por parte de un atacante, no pudo usar la información y descubrir contraseñas.

Sin embargo, muy a menudo, él puede hacerlo:

- Para calcular el hash, se utilizan ciertos algoritmos, en su mayor parte, conocidos y comunes (t.mi. Todos pueden usarlos).

- Tener bases con millones de contraseñas (desde un punto sobre busto), el atacante también tiene acceso a los hashas de estas contraseñas, calculados para todos los algoritmos disponibles.

- Al comparar la información de la base de datos recibida y las contraseñas de Hashi desde su propia base de datos, puede determinar qué algoritmo se usa y descubra las contraseñas reales para parte de los registros en la base de datos mediante una comparación simple (para todos los no nativos). Y los medios de aplicación lo ayudarán a descubrir el resto de las contraseñas únicas pero cortas.

Como puede ver, las declaraciones de marketing de varios servicios que no almacenan sus contraseñas en su sitio no necesariamente lo protegen de su fuga.

Programas de spyware (spyware)

Programas Spyware o Spy: una amplia gama de malware, instalada en secreto en una computadora (también se pueden incluir funciones de espía en algún software necesario) y una colección de información sobre el usuario.

Entre otras cosas, ciertos tipos de spyware, por ejemplo, Kelogers (programas que monitorean las claves que ha presionado) o se pueden usar análisis de tráfico ocultos para obtener contraseñas de los usuarios.

Ingeniería social y problemas para la restauración de la contraseña

Como Wikipedia nos dice, la ingeniería social es un método de acceso a la información basada en las características de la psicología humana (esto incluye el phishing mencionado anteriormente). En Internet puede encontrar muchos ejemplos de uso de ingeniería social (recomiendo buscar y leer, esto es interesante), algunos de los cuales sorprenden con su gracia. En términos generales, el método se reduce al hecho de que casi cualquier información necesaria para el acceso a la información confidencial se puede obtener utilizando debilidades humanas.

Y solo daré un ejemplo doméstico simple y no particularmente elegante relacionado con las contraseñas. Como saben, en muchos sitios para restaurar la contraseña, es suficiente presentar la respuesta a la pregunta de control: qué escuela estudió, el apellido de soltera de la madre, el apodo de la mascota ... incluso si ya no publicaste Esta información en el acceso abierto en las redes sociales, como cree, es difícil si con la ayuda de las mismas redes sociales, estar familiarizada con usted o con especial, con conocidos, discretamente, obteniendo dicha información?

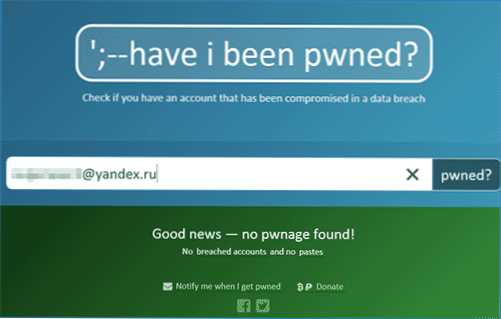

Cómo averiguar que su contraseña fue pirateada

Bueno, al final del artículo, varios servicios que le permiten averiguar si su contraseña fue pirateada conciliando su dirección de correo electrónico o el nombre del usuario con bases de datos de contraseñas a los que los hackers han accedido a los hackers. (Estoy un poco sorprendido de que entre ellos haya un porcentaje demasiado significativo de las bases de datos de los servicios rusos).

- https: // laveibeenpwned.Com/

- https: // breachALARM.Com/

- https: // pwnedlist.Com/consulta

Encontré tu cuenta en la lista de hackers famosos? Tiene sentido cambiar la contraseña, pero con más detalle sobre las prácticas seguras en relación con las contraseñas de las cuentas, escribiré en los próximos días.