Cómo resolver el problema de los errores de cifrado Credssp

- 2078

- 534

- Gilberto García

En la primavera de 2018, los usuarios de Windows comenzaron a enfrentar un error que no se había conocido previamente.

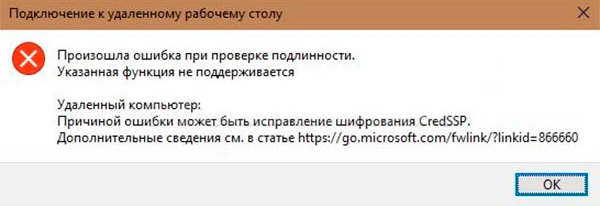

Pronto quedó claro que el mensaje "Remediaciones de cifrado Oracle" surgió al intentar conectar una PC de cliente con una máquina remota, y esto sucedió en las siguientes circunstancias:

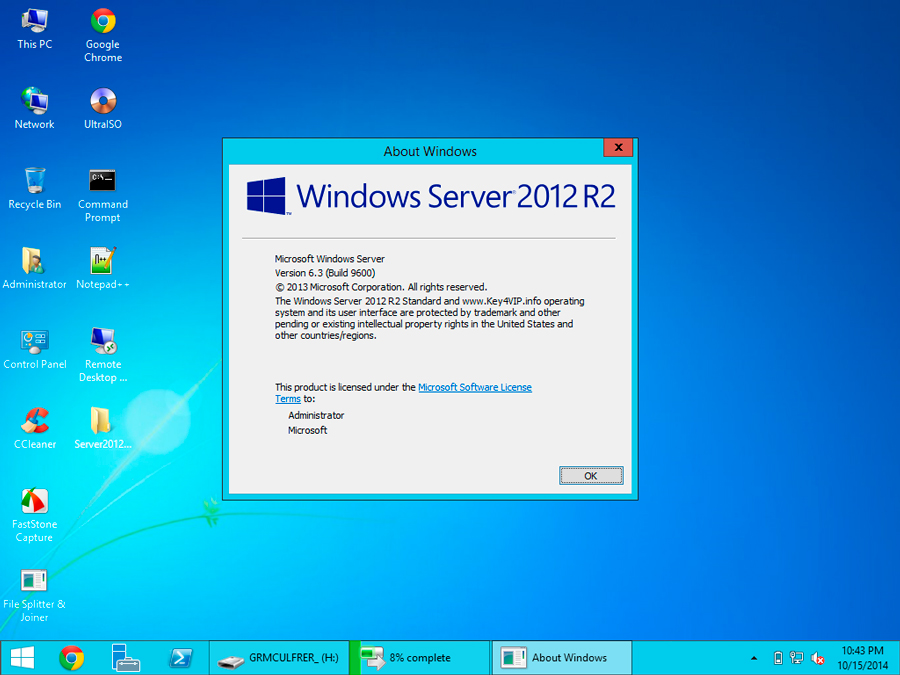

- La conexión a una máquina remota se lleva a cabo desde una computadora, en la que se instaló recientemente un Windows relativamente antiguo (Servidor 2012, "Ten" ensamblaje 1803 y debajo, Server 2016), ya que no hay actualizaciones de seguridad que se hayan lanzado más adelante;

- La conexión se produce al servidor, donde faltan las actualizaciones mencionadas anteriormente;

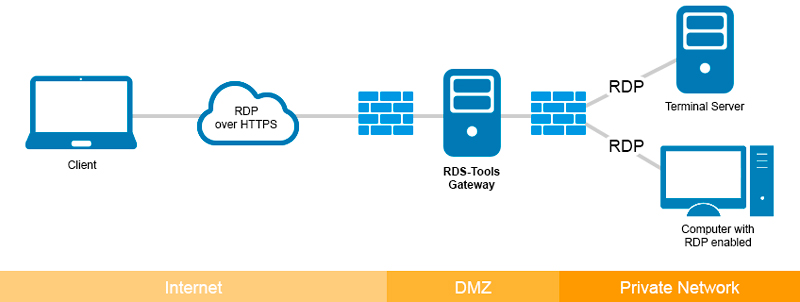

- Al conectarse, los fondos de protocolo RDP construidos están bloqueados con una PC remota debido a la falta del parche necesario en la máquina del cliente.

Considere las causas del error y cómo corregir la situación.

¿Por qué es el error Credssp?

Por lo tanto, ya sabemos que en muchas versiones de Windows (Opciones de servidor 2016/2012/2008, con la excepción de 2013, así como los clientes, comenzando con 7) sin parches acumulativos instalados, si está intentando conectarse con la PC remota Por RDS/RDP, puede surgir el problema de la conexión de escritorio remota.

En otras palabras, con una conexión remota a la computadora durante el procedimiento de autenticación de cifrado, se produjo un error CredsSP, cuya causa puede ser una no conclusión de los protocolos de cifrado. Esto se debe a que uno de los automóviles (cliente o remoto) no instaló las actualizaciones relevantes que se publicaron después de marzo de 2018.

Fue entonces cuando Microsoft comenzó a distribuir una actualización destinada a proteger la vulnerabilidad identificada del protocolo CredsSP, amenazando la probabilidad de ejecución remota del código por parte de los atacantes. Los detalles técnicos del problema se dan con suficiente detalle en el boletín CVE2018-0886. Dos meses después, se lanzó otra actualización, que introdujo por defecto una prohibición de la posibilidad de una máquina de clientes de Windows para contactar a un servidor remoto si tiene una versión del protocolo CredsSSP no se propagó mediante la actualización de marzo.

Es decir, si tiene un cliente con Windows con tiempo a tiempo de mayo instaladas a tiempo e intenta conectarse con servidores remotos, en el que, a partir de la primavera de 2018, no hubo actualizaciones de seguridad, tales intentos terminarán con desausado. Al mismo tiempo, la máquina del cliente recibirá un mensaje sobre la imposibilidad de realizar una conexión remota del tipo de credssp.

Por lo tanto, la razón del error puede ser la corrección por parte de los desarrolladores del Protocolo de cifrado CredSSP, que apareció como resultado de la versión de las siguientes actualizaciones:

- para la versión del servidor de 2008 R2 y "Seven" - KB4103718;

- para WS 2016 - KB4103723;

- para WS 2012 R2 y Windows 8.1 - KB4103725;

- para el ensamblaje de "docenas" 1803 - KB4103721;

- para el ensamblaje de Windows 10 1609 - KB4103723;

- para el ensamblaje de "docenas" 1703 - KB4103731;

- Para W10 Build 1709 - KB4103727.

La lista indicada indica los números de actualizaciones publicadas en mayo de 2018, actualmente es necesario instalar paquetes más frescos de actualizaciones acumulativas (también se llaman acumulativas). Esta operación se puede realizar de varias maneras. Por ejemplo, refiriéndose al servicio de actualización de Windows, según los servidores de desarrolladores o en el uso del servidor WSUS local. Finalmente, puede descargar manualmente los patrones de seguridad necesarios a través del catálogo de actualizaciones de Microsoft (este es el catálogo de actualizaciones de Vindodes).

En particular, para buscar actualizaciones para su computadora, en la que se instala un ensamblaje de "docena" 1803, en mayo de 2020 la consulta de búsqueda debe tener la siguiente vista: Windows 10 1803 5/*/2020.

Formas de resolver el problema

Hay dos formas de salir de esta situación. Como es fácil de adivinar, una de ellas es la eliminación de actualizaciones de seguridad en la computadora del cliente instalada después de marzo de 2018. Por supuesto, tal paso se considera muy riesgoso y no se recomienda encarecidamente, ya que hay otras soluciones al problema. Pero él es el más fácil de ejecutar, y se puede usar para intentar acceder a la máquina remota.

Ahora consideremos opciones alternativas "correctas" para corregir el error que ocurre al verificar la autenticidad de CredsSP.

Uno de ellos es deshabilitar (desechable) el procedimiento para verificar la versión CredsSP en una PC remota durante un intento de conectarse por RDP. En este caso, permanece protegido, los parches permanecen establecidos, solo existe un riesgo durante una sesión de comunicación.

El algoritmo de las acciones:

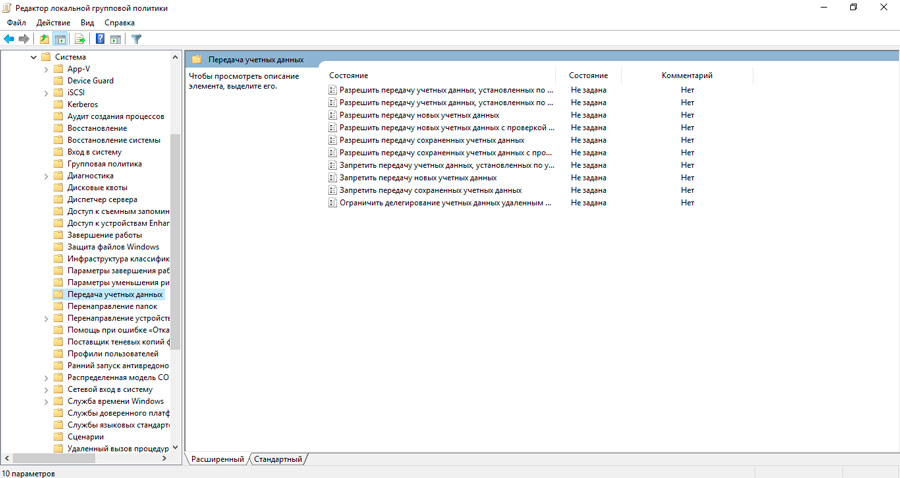

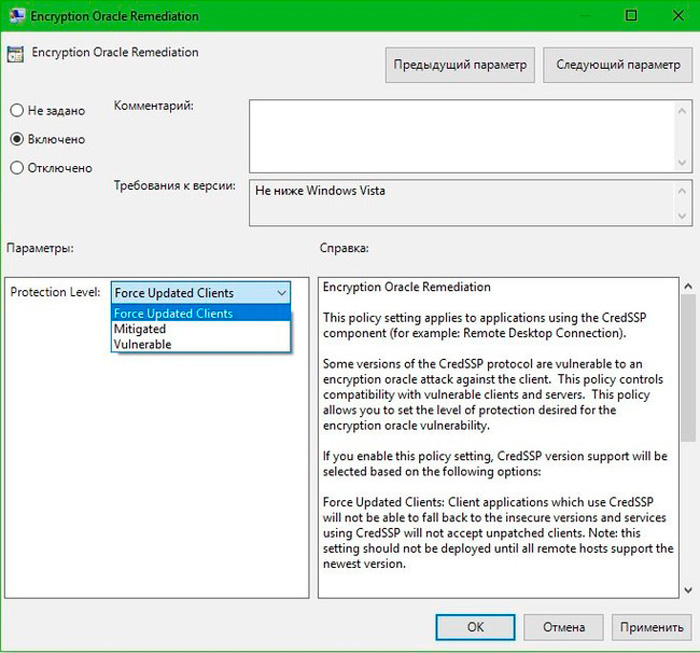

- Lanzamos en la consola "Perform" GPedit.MSC (construido en editor de GPO local);

- Vamos a la pestaña Configuración de la computadora, seleccionamos el elemento de plantillas administradas y luego vamos a la pestaña del sistema, luego a la delegación de credenciales. En Russified Windows, la ruta completa se verá de la siguiente manera: la pestaña "Configuración de la computadora"/Tab "Plantillas administrativas"/Menú Sistema de clases de menú Menú

- En la lista del político, estamos buscando la línea de remediación Oracle de cifrado, haga clic en ella y enciende el selector de político en la posición habilitada/"inclusiva", seleccionando la línea vulnerable (dejar vulnerabilidad) en la lista que aparece);

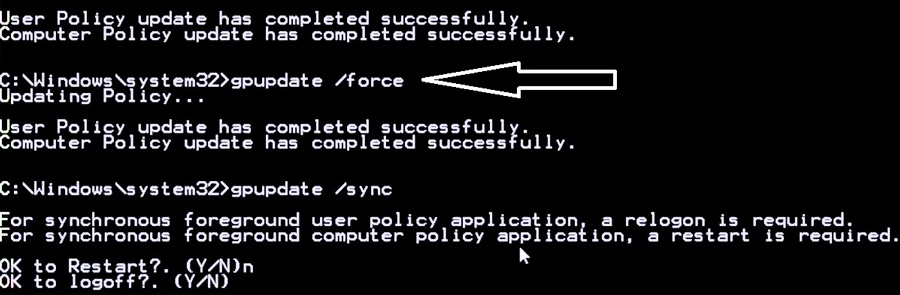

- Lanzamos a través de la consola para "ejecutar" el comando GPUPDate /Force (forzado actualizando al político), completando el procedimiento para desconectar las notificaciones de edición de una política de grupo local;

- Intente conectarse a una máquina remota.

Desactivar la política de cifradoRACLEMEDION permitirá que su computadora se conecte incluso a las PC y servidores remotos inestables sin nuevas actualizaciones de seguridad.

ATENCIÓN. Recuerde que este método para eliminar los errores de cifrado CredSSP en Windows no se recomienda para su uso constante. Es mejor informar al administrador de la máquina remota sobre el problema de la inconsistencia de los protocolos de cifrado para instalar las actualizaciones apropiadas.Considere cómo funciona la política EOR. Tiene tres niveles de protección contra las vulnerabilidades del protocolo CredsSP en ausencia de parches:

- Force Clents actualizados: el nivel básico de protección, una prohibición completa de conectarse desde la máquina remota para conectar las PC del cliente sin actualizaciones instaladas. Como regla general, esta política se activa después de una actualización completa dentro de toda la infraestructura de la red, es decir, después de instalar nuevas actualizaciones en todas las estaciones de red relacionadas con la red, incluidos los servidores a los que se lleva a cabo la conexión remota.

- Mitigado: este nivel de protección bloquea cualquier intento de conectarse a servidores en los que el protocolo CredsSP no es adecuado. Al mismo tiempo, todos los demás servicios de CredsSP no se ven afectados.

- Vulnerable: se cose el nivel mínimo, lo que elimina la prohibición del acceso remoto a la máquina RDP si hay una versión vulnerable de CredsSSP.

Tenga en cuenta que en algunos autos cliente (por ejemplo, la versión casera de Windows), el editor del político local en la asamblea no está incluido. En este caso, hacer cambios que le permiten involucrarse con máquinas remotas sin actualizaciones prolongadas en el lado del servidor se realiza manualmente editando el registro.

Para hacer esto, introduzca la línea en la consola la línea:

Reg ADD HKML \ Software \ Microsoft \ Windows \ CurrentVersion \ Policies \ System \ Credssp \ Parameters /V LATERIENTRYCTionRAracle /T Reg_dword /D 2

Este procedimiento se puede aplicar a todas las estaciones de trabajo utilizando el dominio GPO (lanzamiento de la consola - GPMC.MSC), o puede aplicar el script PowerShell (para obtener una lista de estaciones de trabajo que pertenecen a este dominio, puede usar el comando get-dcomuter, que forma parte del RSAT-op-Powershell) siguiendo el siguiente contenido:

Importación-module actinedirectory

$ Pss = (get -dcomuter -filter *).Nombre de nombre

Foreach ($ computadora en $ pcs)

Invoke -Command -ComputerName $ Computer -ScriptBlock

REG Agregar HKLM \ Software \ Microsoft \ Windows \ CurrentVersion \ Policies \ System \ Credssp \ Parameters /V LAYENTENTRYCTionRAracle /t reg_dword /D 2

Pero para evitar el riesgo innecesario, es necesario inmediatamente después de conectarse a una máquina remota si hay derechos apropiados para establecer actualizaciones actuales utilizando el servicio de actualización de Windows (debe activarse). Esta operación se puede realizar manualmente descargando actualizaciones acumulativas frescas y realizando su instalación de acuerdo con el algoritmo especificado anteriormente.

Si desea corregir el error de cifrado CredSSP en las ventanas XP/Server 2003, que actualmente no son compatibles, pero debido a ciertas circunstancias, se usa, todas estas máquinas deben perforar el poste de 2009 incrustado 2009.

IMPORTANTE. Después de un intento exitoso de comunicarse con el servidor, instalar parches acumulativos en él y reiniciar el servidor, asegúrese de cumplir con las transformaciones inversas en la política del cliente, estableciendo el valor en la política de ForceUpdatedClents en el valor predeterminado o reemplazar el valor de la clave PermIeseSportionRoRacle desde 2 a la fuente 0. Por lo tanto, protegerá nuevamente su computadora de las vulnerabilidades inherentes a la conexión URDP, lo que hace la corrección de cifrado Credssp.No mencionamos otro escenario del mensaje erróneo "Remedión de cifrado Oracle": cuando todo está en orden con el servidor remoto, y la computadora del cliente resulta incompatible. Surgirá si una política se activa en una máquina remota que bloquea los intentos de establecer una conexión con las PC del cliente incorporadas.

En este caso, no es necesario eliminar las actualizaciones de seguridad en el cliente. Si tiene un intento sin éxito de comunicarse con el servidor, debe verificar cuándo la última vez que hubo una instalación de actualizaciones de seguridad acumulativas en la máquina del cliente. Puede realizar una verificación a través del uso del módulo pswindowsupdate, así como completando el comando en la consola:

GWMI WIN32_QUICKFIXEGININERING | Ordenar instalado en -Desk

Si la fecha es bastante antigua (opcional hasta marzo de 2018), instale la última actualización acumulativa para su versión de Windows.

- « Formas de desactivar la carga automática en Windows

- Qué hacer si Windows 10 cuelga debido al proceso de trabajador del instalador de módulos »