Búsqueda y eliminación de un minero oculto en una computadora

- 1813

- 143

- Sra. Inés Vázquez

La minería y las criptomonedas están ganando popularidad activamente cada año. Se crean nuevas aplicaciones y programas sobre este tema, y no siempre son útiles. Uno de los últimos ejemplos es una aplicación maliciosa para la minería oculta. El principal problema es que no hay estrategias para combatir las cosas, y la información disponible es ambigua y no sistematizada. Intentamos recolectar todo juntos y descubrir cómo eliminar el minero de la computadora.

¿Qué es un minero oculto?

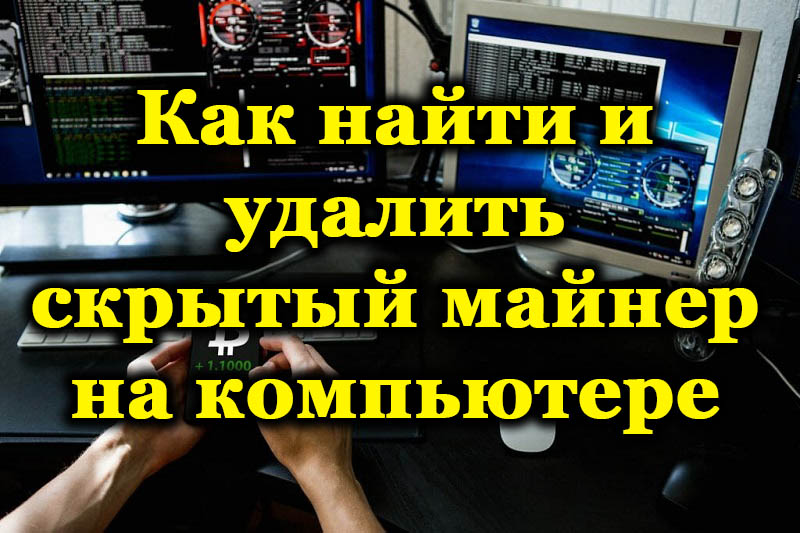

Primero necesitas entender bien qué es el minero y cómo funciona. Mineros ocultos (botnets) - Sistema de software que permite la minería sin conocimiento del usuario. En otras palabras, una combinación de programas que usan los recursos de la PC para ganar dinero y su transferencia al creador de aplicaciones dañinas aparece en la computadora. La popularidad de esta dirección está creciendo, y al mismo tiempo las propuestas para la venta de virus están creciendo. El objetivo principal de Botnets son las computadoras de oficina, ya que los beneficios de los desarrolladores dependen directamente del número de PC infectadas. Por eso no es fácil reconocer a los mineros. La mayoría de las veces el virus se puede "recoger" descargando contenido de fuentes no verificadas. Las bolsas de spam también son populares. Antes de proceder a buscar y eliminar, descubriremos todas las complejidades y peligros de dicho software.

¿Cuál es el peligro de un minero oculto?

En general, el trabajo del bote minero es similar a un virus regular: también "finge" con un archivo del sistema y sobrecarga el sistema, descargando constantemente algo y descargando algo. Su principal diferencia de los programas virales es que el objetivo de los mineros no es dañar el sistema, sino usarlo para sus propios fines. El procesador se sobrecarga constantemente, ya que minera la criptomoneda al creador. Y el mayor problema es que el anti -virus estándar no puede determinar el problema y encontrar un minero en una computadora. Tienes que luchar contra los bots por tu cuenta. Es necesario "rastrear" el archivo en los registros y procesos, llevar a cabo manipulaciones complejas para completar su eliminación, y esto no siempre es solo para el usuario promedio. Además, los desarrolladores han aprendido a crear programas invisibles, que no funcionarán a través del despachador de las tareas. En las profundidades de los archivos del sistema también habrá una fuente de copia de seguridad que permite que el programa se restablezca si se detecta el programa antivirus o la eliminación manual. Entonces, cómo reconocer y eliminar dicho software?

Debido a la dificultad de la detección, debe confiar en sus propias sensaciones. Los mineros sobrecargan notablemente el sistema, de modo que la computadora comience a disminuir mucho. Esto también afecta el componente técnico de la PC: el procesador, la tarjeta de video, la RAM e incluso el sistema de ventilación están sufriendo. Si escucha que su refrigerador funciona constantemente en el límite, debe pensar si ha atrapado a un minero. A todo lo demás, agregamos que Stealth Miner es fácil de robar los datos del usuario, incluidas las contraseñas de cuentas y billeteras electrónicas.

Encontramos y eliminamos

Habiendo descubierto que la minería oculta no será bien, pasamos a la operación "encontrar y destruir".

Primero, se recomienda iniciar un proceso de escaneo informático estándar con cualquier antivirus bastante efectivo. No se puede descartar que en un caso u otro, el usuario enfrentará un minero regular y relativamente seguro. No oculta su presencia en el sistema y, por lo tanto, se puede encontrar sin problemas debido a escaneo y eliminado irrevocablemente.

Pero la práctica muestra que es bastante difícil identificar troyanos en el sistema. Los desarrolladores de software dañino hacen todo lo posible para que el trabajo del minero se lleve a cabo de la manera más imperceptible posible, pero al mismo tiempo beneficio. Es solo una pena que no haya sufrido el lado.

Los mineros modernos de muy alta calidad esconden su presencia. Son capaces de mucho, incluyendo:

- Apague en el proceso de trabajo del usuario con programas y aplicaciones que son especialmente exigentes;

- Imite el trabajo de otras aplicaciones y procesos estándar al comenzar el despachador de tareas;

- trabajar solo en un momento en que la computadora está inactiva, es decir, el usuario no hace nada.

Es por eso que a menudo resulta que la computadora se ha infectado mucho y muy seriamente, y el usuario ni siquiera sospecha esto. Esto se hizo posible debido al trabajo exhaustivo de los hackers.

Botnets cargue fuertemente el procesador de computadora

Pero aún puedes detectar programas maliciosos. Y no es necesario que esto contacte a los especialistas para esto.

ATENCIÓN. Si no está seguro, no elimine ciertos archivos. Especialmente sistémico. De lo contrario, esto puede generar tristes consecuencias, incluido el daño al sistema operativo con la necesidad de reinstalarlo.Primero debe asegurarse de tener un minero malicioso que esté bien enmascarado. Y solo después de eso puede ser demolido de forma segura.

Puedes realizar el plan de 2 maneras básicas. Para hacer esto, use la funcionalidad del despachador de tareas o use una poderosa utilidad del sistema para verificar todos los procesos activos como ANVIR.

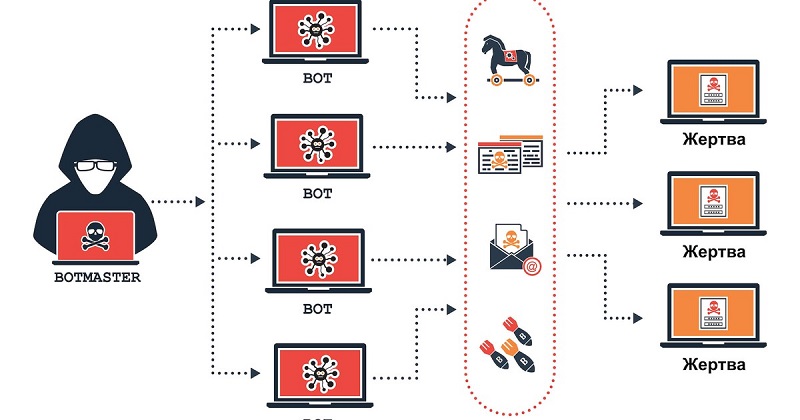

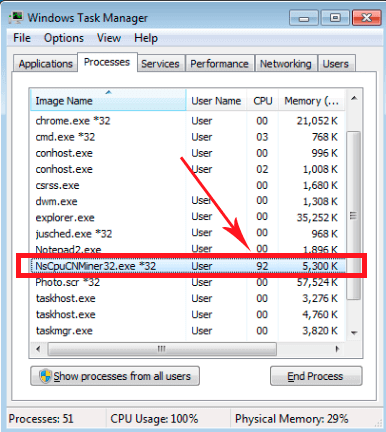

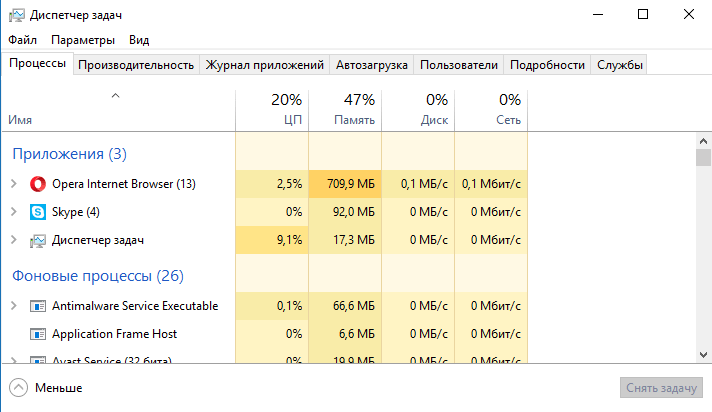

Administrador de tareas

Muchos se encontraron con Internet Mayor. Y algunos incluso no lo saben. Hay sitios web en la red donde se utilizan scripts especiales para llegar al rendimiento de la PC pasando por alto la protección. Omitiendo la protección en el sitio, el hacker carga un código malicioso al recurso. Comienza a minuto cuando el usuario ingresa a este sitio.

Adivina y de alguna manera entiende que fuiste a un sitio similar es bastante simple. Después de todo, al visitarlo, la computadora inmediatamente comienza a reducir la velocidad mucho, y en el despachador de tareas se muestra una alta carga en el hierro de la computadora. Vale la pena cerrar el sitio y la minería se detendrá, el trabajo de la computadora se normalizará.

Para detectar software malicioso, que ha llevado a su computadora y sistema utilizando el Administrador de tareas, debe tomar algunos pasos:

- Primero, abra el despachador de tareas en sí. Para hacer esto, es suficiente para presionar simultáneamente la combinación CTRL, Shift y ESC Key.

- Ahora solo mira. Literalmente 10 minutos. Es importante que la computadora esté inactiva. Intente no presionar nada en el teclado y no usar el mouse.

- Hay tales virus que activan el bloqueo del despachador, o simplemente cierran la ventana. Esto se hace por una razón completamente banal. Tan dañino en el caso oculta su presencia. Por lo tanto, en el caso de un cierre espontáneo del despachador, o al cargar el sistema durante la inacción, puede sacar una conclusión audaz de que hay un minero en la computadora.

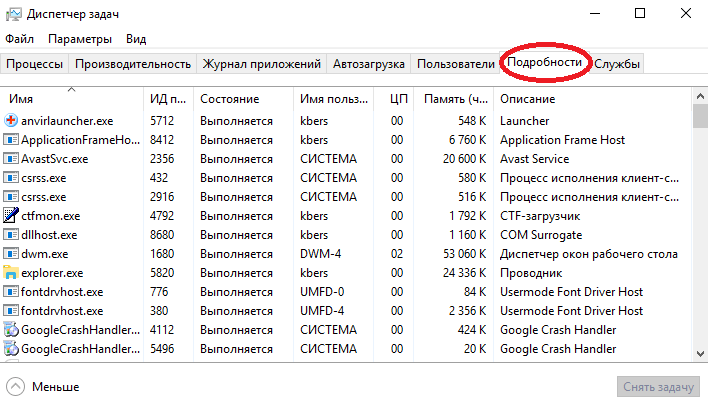

- Si no se encontró nada sospechoso durante la observación, abra los detalles en la ventana del despachador.

- En la lista que abre, busque un proceso que sea algo diferente de todos los demás. Puede ser el uso de personajes extraños y otras características distintivas. Reescribe su nombre.

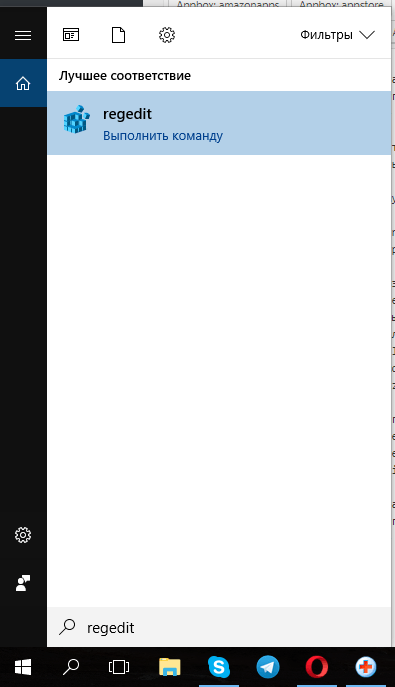

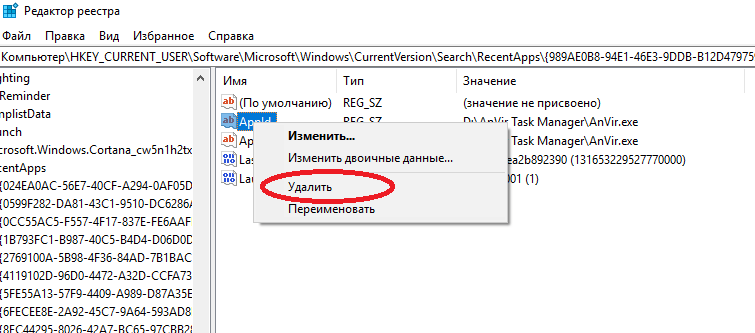

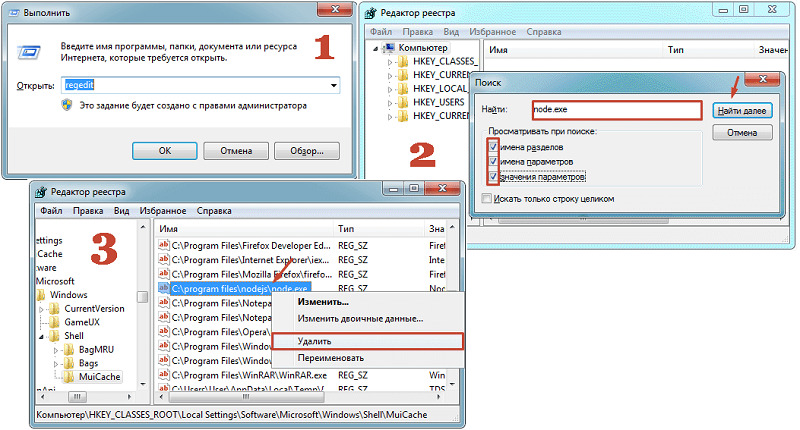

- Ahora, a través del motor de búsqueda de Windows, escriba la palabra regedit y abra el registro iniciando esta aplicación. Y mejor en nombre del administrador.

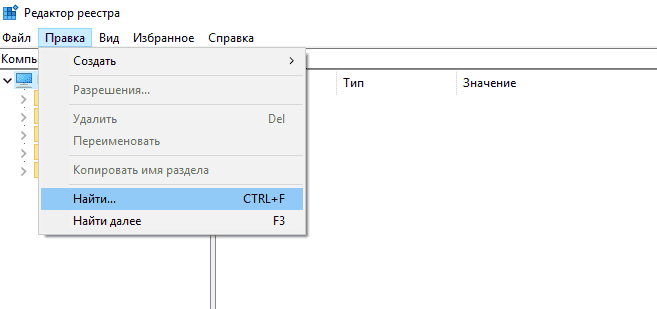

- Después de haber abierto el "Editor de registro", haga clic en la pestaña "Editar" en la esquina superior izquierda y luego en el botón "Buscar". Aquí conduce el nombre del proceso que te despertó sospechoso.

- Cuando se muestra en la lista de coincidencias con este nombre, haga clic en ellas con el botón derecho y haga clic en "Eliminar". Pero si no está seguro de que sea un software dañino, no archivos importantes sistémicos, es mejor no tocar nada.

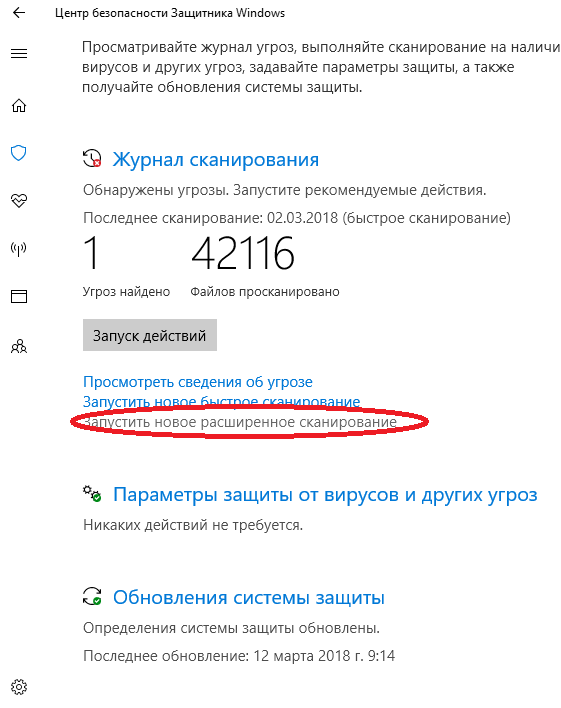

- Iniciar el sistema escaneando el sistema con antivirus. Y aquí puede usar incluso una herramienta de Windows construida. Para iniciarlo, debe hacer clic en "Inicio", luego ir a la sección "Parámetros", luego a "Actualización y seguridad", y aquí encontrará "Windows Defender".

- Al completar el escaneo, el sistema emitirá una lista de amenazas descubiertas. Dar permiso para eliminarlos.

Ahora solo sigue siendo reiniciar la computadora.

No vale la pena confiar exclusivamente en el antivirus construido en el sistema operativo. Será mejor si también comienza a escanear en un software tercero o incluso una utilidad DR.Web. Cuanto más efectivo sea el antivirus, mayor será la probabilidad de detectar amenazas ocultas.

CONSEJO. Antes de comenzar a escanear, actualice el antivirus a la última versión.El software malicioso puede ser lo suficientemente fresco, y el antivirus obsoleto simplemente no lo sabe y, por lo tanto, no tiene búsquedas y algoritmos de eliminación adecuados. Habiendo actualizado el programa, probablemente encontrará este minero y lo neutralizará.

Administrador de tareas de Anvir

Muchos perciben este programa como antivirus en. De hecho, esta es una utilidad de sistema útil que puede mostrar todos los procesos en la computadora.

Con la ayuda de este administrador de procesos multifuncional, es posible encontrar rápida y fácilmente todos los virus y mineros ocultos. Solo necesita usar las capacidades propuestas correctamente.

La secuencia de procedimientos aquí será la siguiente:

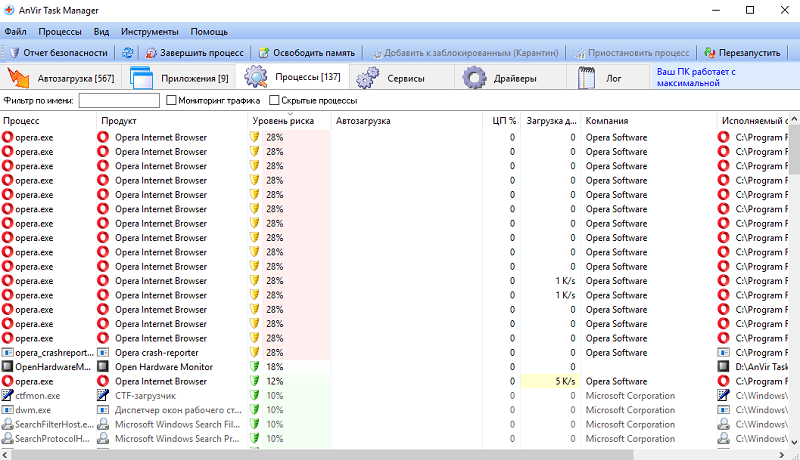

- Primero descargue el archivo de instalación. Es mejor hacer esto a través del sitio web oficial del desarrollador. Ahora instale el Administrador de procesos y ejecutarlo.

- En la ventana que se abrió después de un escaneo corto, se mostrarán todos los procesos que se encuentran actualmente en su computadora.

- El despachador en sí tiene un algoritmo especial para determinar el nivel de riesgo. Se muestra como un porcentaje. Pero no debes confiar completamente en ello. Ver procesos de alto riesgo, o nombres sospechosos, traerles el cursor del mouse. Después de eso, se abrirá información detallada.

- Varios troyanos están realmente bien enmascarados, simulando aplicaciones y procesos del sistema. Pero los detalles les dan. La verdadera amenaza se puede encontrar en ellos.

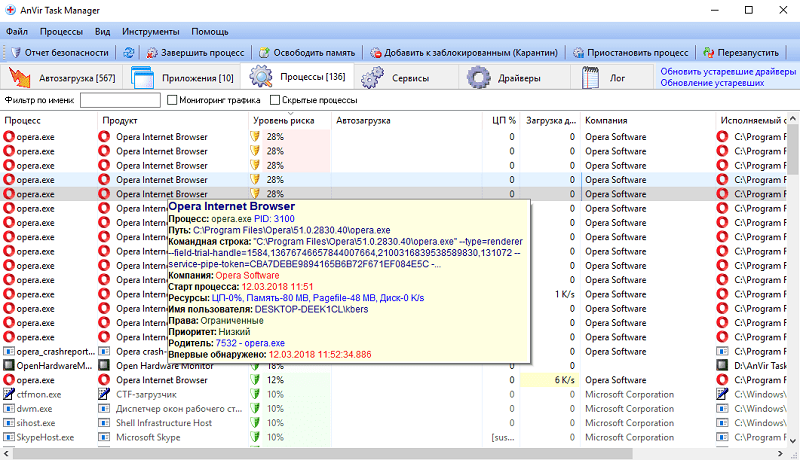

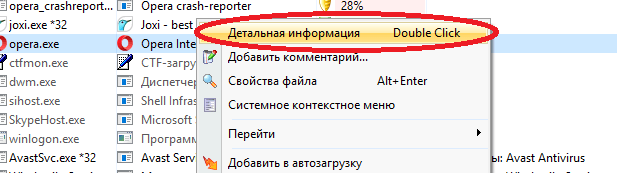

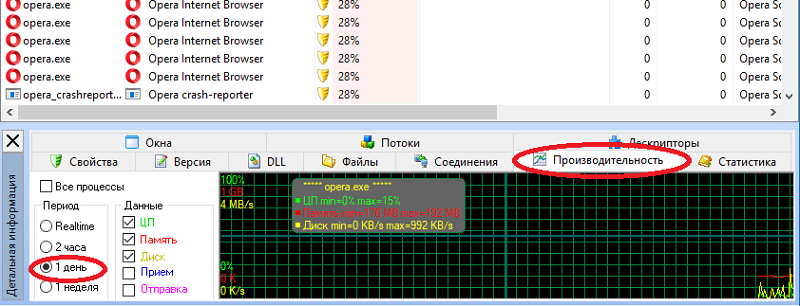

- Seleccione uno de los procesos en los que duda. Haga clic en el botón derecho, haga clic en el elemento "Información detallada" y luego abra la pestaña "Rendimiento".

- En la lista de la izquierda, coloque un lugar de cheque en la versión "1 día". Ahora mira cuál era la carga en la computadora durante el período especificado.

- Si el proceso sospechoso cargó en gran medida el sistema, traiga el cursor del mouse, luego reescribe el nombre del proceso en sí, así como el camino hacia él.

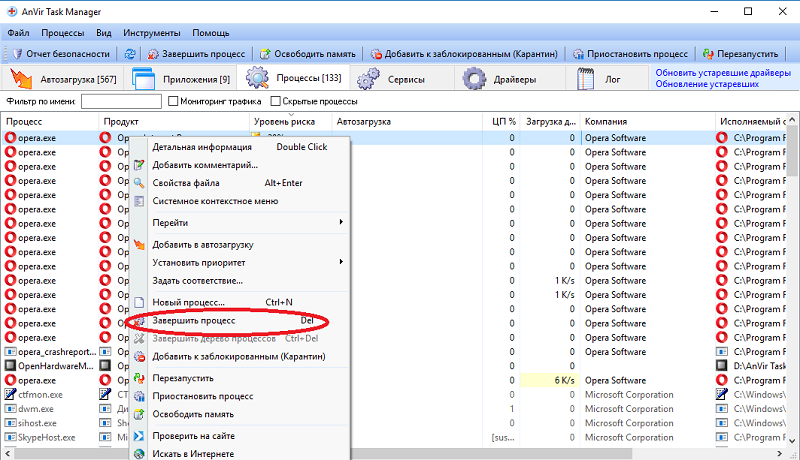

- A continuación, haga clic en el mismo proceso con el botón correcto y seleccione la opción para completar el proceso.

- Nuevamente a través del motor de búsqueda de Windows, escriba Regedit, ejecute el "Editor de registro". A través de la pestaña "Editar", haga clic en "Buscar" y escriba los valores de los procesos sospechosos.

- Todas las coincidencias con el nombre del archivo se eliminan.

- Iniciar un programa antivirus actualizado para el escaneo completo. Si se encuentran las amenazas, retírelas.

Al final, solo queda para enviar la computadora a reiniciar.

Después de eso, verifique si la situación ha cambiado, si la carga en el sistema ha disminuido. Si hay otros procesos sospechosos, haz lo mismo con ellos.

Eliminación del minero de una computadora

Después de verificar la presencia de software malicioso, procedemos a eliminarlo. Esto se puede hacer de varias maneras, incluso sin la ayuda de programas de terceros para detectar mineros. IMPORTANTE: elimine manualmente solo si está absolutamente seguro de que encontró al minero.

- Intentamos encontrar un archivo a través del despachador de tareas: detalles o a través de los programas mencionados anteriormente para ver los procesos de PC.

- Cerramos todo tipo de procesos, excepto el sistema operativo necesario. Revisamos el resto alternativamente. Estamos buscando un proceso con un conjunto incomprensible de símbolos aleatorios en el nombre.

- Después de descubrir un archivo sospechoso enmascarando bajo las actualizaciones del sistema, inicie el motor de búsqueda. Miramos lo que se abre al intentar descargar el archivo.

- Encuentre coincidencias en el registro presionando las teclas Regedit y Ctrl + F para la búsqueda. Borrar. Además, puede limpiar el registro utilizando, por ejemplo, CCleaner.

- Reiniciar la PC y evaluar los cambios en la carga.

Puede intentar recurrir a la ayuda de los programas antivirus. Las versiones antiguas, por supuesto, no corregirán la situación, pero algunas tienen un conjunto suficiente de servicios públicos para buscar mineros ocultos. Por ejemplo, DR.Web Cureit, herramienta de eliminación de virus de Kaspersky o herramienta de eliminación de basura.

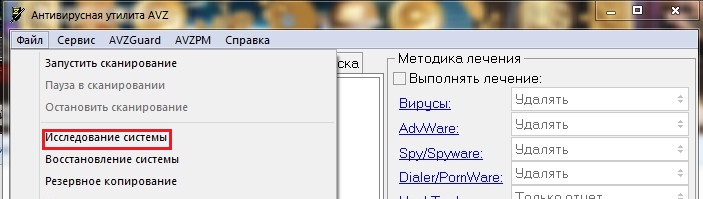

Si no pudo detectar el minero, pero está seguro de que lo es: use el programa AVZ. Allí es necesario actualizar y ejecutar el "estudio del sistema". En la salida recibirás avz_sysinfo.Archivo htm con el que puede ir al foro y solicitar la ayuda de especialistas. Quizás reciba un script que se ejecuta a través de la misma AVZ y, por lo tanto, resuelva el problema. La reinstalación habitual del sistema operativo también ayudará.

Métodos de prevención

Como dicen, los problemas son más fáciles de evitar que resolverlo. Pero no funcionará para protegerse completamente de los mineros. Cualquier sistema operativo implica la instalación de todo tipo de software y su eliminación, que desborda el registro y causa mal funcionamiento en la operación de la PC. Incluso los programas remotos guardan archivos separados en el registro, debido al cual se enmascaran varios virus. La solución correcta será el uso de software portátil. Esto guardará su registro de obstrucción innecesaria y liberará el procesador. Además, un programa útil es WinPatrol Monitor. La aplicación anuncia intentos de ingresar al registro sin usuario.

CONSEJO. Descargar contenido solo de sitios de confianza!Resumiendo, quiero decir lo siguiente: no "anotes" en tu computadora! Si nota algún cambio en su trabajo, no seas vago para averiguar la razón. Muchos usuarios prefieren simplemente reducir la configuración en su juego favorito que tratar de entender por qué jugar se ha vuelto incómodo. Todo esto está lleno de consecuencias desagradables no solo en términos de SG, sino también por el trabajo de la técnica misma. ¿Has encontrado los bots mineros y cómo luchaste con ellos?? Describe tu experiencia en los comentarios.