Acerca de la seguridad de la contraseña

- 4757

- 580

- Samuel Méndez

Este artículo hablará sobre cómo crear una contraseña segura, a qué principios deben cumplirlos al crearlas, cómo almacenar contraseñas y minimizar la probabilidad de acceso a su información y cuentas por parte de los atacantes.

Este material es una continuación del artículo "Cómo su contraseña puede piratear" e implica que está familiarizado con el material presentado allí o ya conoce todas las rutas principales con las que se pueden comprometer las contraseñas.

Creación de contraseñas

Hoy, al registrar cualquier cuenta de Internet, crear una contraseña, generalmente ve un indicador del indicador de confiabilidad de contraseña. Casi en todas partes funciona sobre la base de una evaluación de los siguientes dos factores: la longitud de la contraseña; la presencia de caracteres especiales, mayúsculas y números en la contraseña.

A pesar del hecho de que estos son parámetros realmente importantes de la estabilidad de la contraseña a un método de piratería de aplicación, la contraseña, que parece confiable para el sistema, no siempre es la misma. Por ejemplo, una contraseña como "PA $ $ W0RD" (y hay símbolos y números especiales aquí), muy probablemente, se pirateará muy rápidamente, debido al hecho de que (como se describe en el artículo anterior), las personas rara vez crean únicos Las contraseñas (menos del 50% de las contraseñas son únicas) y la opción especificada con una probabilidad alta ya está en las bases que fluyen disponibles para los atacantes.

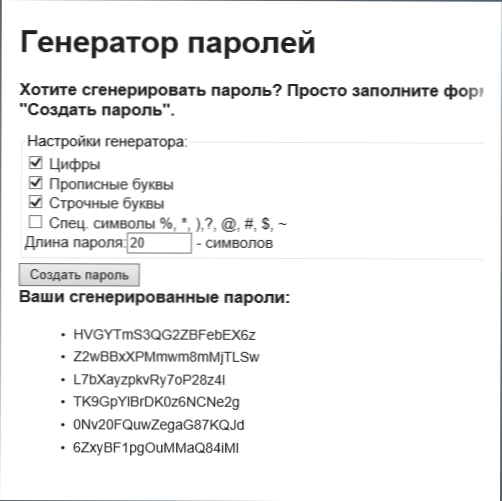

Cómo ser? La mejor opción es usar generadores de contraseñas (hay utilidades en línea en Internet, así como en la mayoría de los administradores de contraseñas para una computadora), creando largas contraseñas aleatorias utilizando caracteres especiales. En la mayoría de los casos, una contraseña de 10 o más símbolos de este tipo simplemente no será de interés para la galleta (t.mi. Su software no se configurará para la selección de tales opciones) debido al hecho de que el tiempo dedicado no valdrá la pena. El generador de contraseñas recientemente construido apareció en el navegador Google Chrome.

En este método, el principal inconveniente es que tales contraseñas son difíciles de recordar. Si es necesario mantener la contraseña en la cabeza, existe otra opción basada en el hecho de que una contraseña de 10 caracteres que contienen letras mayúsculas y símbolos especiales es pirateada por miles de o más (números específicos dependen del conjunto permitido de símbolos) veces más fácil, es más fácil, es más fácil. que una contraseña de 20 caracteres que contiene solo símbolos latinos en minúsculas (incluso si la galleta lo sabe).

Por lo tanto, una contraseña que consta de 3-5 palabras en inglés aleatorias simples se recordará fácilmente y casi imposible de piratear. Y después de haber escrito cada palabra con la carta de título, estamos erigiendo el número de opciones en segundo grado. Si estas son 3-5 palabras rusas (nuevamente aleatorias, y no nombres y fechas) escritas en el diseño en inglés, también se elimina una posibilidad hipotética de métodos sofisticados de uso de diccionarios para la selección de contraseñas.

Quizás probablemente no haya un enfoque correcto para crear contraseñas: de varias maneras hay ventajas y desventajas (relacionadas con la capacidad de recordarlo, confiabilidad y otros parámetros), pero los principios básicos se ven de la siguiente manera:

- La contraseña debe consistir en un número significativo de caracteres. La restricción más común hoy es 8 caracteres. Y esto no es suficiente si necesita una contraseña segura.

- Si es posible, debe incluir símbolos especiales en la contraseña, el capital y las letras mayúsculas, los números.

- Nunca incluya datos personales en la contraseña, incluso registrados por las formas aparentemente "astutas" para usted. Sin fechas, nombres y apellidos. Por ejemplo, una contraseña de piratería es cualquier fecha del calendario juliano moderno desde el año 0 y hasta el día de hoy (tipo 18.07.2015 o 18072015 y T.PAG.) Tomará de segundos a horas (y luego, el reloj saldrá solo debido a retrasos entre los intentos para algunos casos).

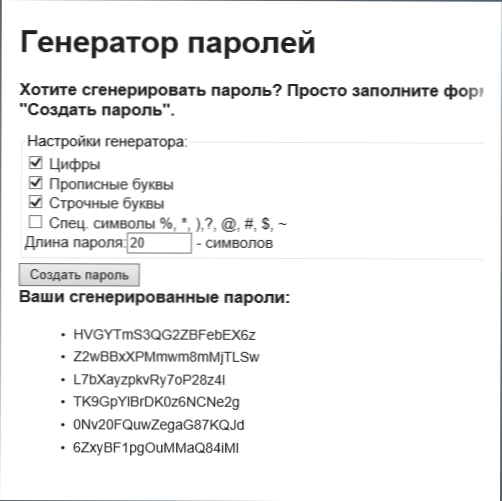

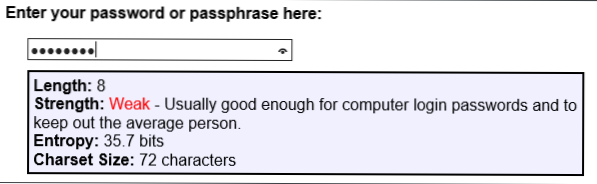

Puede verificar cuán confiable es su contraseña en el sitio (aunque ingresar contraseñas en algunos sitios, especialmente sin HTTPS no es la práctica más segura) http: // rumkin.Com/herramientas/contraseña/passchk.Php. Si no desea verificar su contraseña real, ingrese una similar (desde el mismo número de caracteres y con el mismo conjunto) para tener una idea de su confiabilidad.

En el curso de los símbolos de entrada, el servicio calcula la entropía (condicionalmente, el número de opciones, para la entropía de 10 bits, el número de opciones es 2 en el décimo grado) para una contraseña dada y ofrece un certificado sobre la fiabilidad de varios valores. Las contraseñas con una entropía de más de 60 son casi imposibles de piratear incluso durante una selección específica.

No use las mismas contraseñas para diferentes cuentas

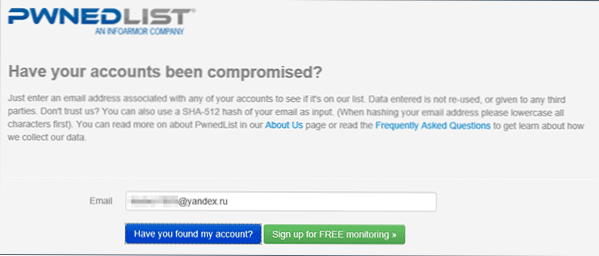

Si tiene una contraseña muy difícil, pero la usa siempre que sea posible, automáticamente se vuelve completamente no confiable. Tan pronto como los piratas informáticos piratean cualquiera de los sitios en los que usa una contraseña de este tipo y obtiene acceso a ella, asegúrese de que se probará de inmediato (automáticamente, utilizando un software especial) en todos los demás servicios postales, de juegos, sociales populares y tal vez en Bancos en línea (formas de ver si su contraseña ya está dirigida al final del artículo anterior).

Una contraseña única para cada cuenta es difícil, es inconveniente, pero es necesario si estas cuentas son al menos alguna importancia para usted. Aunque, para algunos registros que no tienen valor para usted (es decir, está listo para perderlos y no se preocupará) y no contiene información personal, no puede forzar con contraseñas únicas.

Autenticación de dos factores

Incluso las contraseñas confiables no garantizan que nadie pueda ingresar a su cuenta. La contraseña puede ser robada de una forma u otra (phishing, por ejemplo, como la opción más común) o averiguarlo de usted.

Casi todas las empresas en línea serias, incluidas Google, Yandex, Mail.RU, en contacto, Microsoft, Dropbox, LastPass, Steam y otros han agregado la capacidad de incluir autenticaciones de dos factores (o dos etapas) en las cuentas. Y, si la seguridad es importante para usted, lo recomiendo encarecidamente que lo incluya.

La implementación de la autenticación de dos factores es ligeramente diferente para varios servicios, pero el principio básico se ve de la siguiente manera:

- En la entrada a la cuenta desde un dispositivo desconocido, después de ingresar la contraseña correcta, se le pide que se someta a un cheque adicional.

- La verificación se lleva a cabo usando el código SMS, una aplicación especial en un teléfono inteligente, a través de códigos impresos preparados, correo electrónico, clave de hardware (la última opción apareció en Google, esta compañía es generalmente una ventaja que se refiere a la autenticación de dos factores).

Por lo tanto, incluso si el atacante reconoció su contraseña, no podrá ir a su cuenta sin acceso a sus dispositivos, teléfono, e -mail.

Si no comprende completamente cómo funciona la autenticación de dos factores, le recomiendo leer artículos en Internet dedicados a este tema o descripciones y orientación a la acción en los sitios mismos, donde se implementa (no puedo incluir instrucciones detalladas en este artículo ).

Almacenamiento de contraseña

Las contraseñas únicas complejas para cada sitio son excelentes, pero cómo almacenarlas? Es poco probable que todas estas contraseñas se tengan en cuenta. El almacenamiento de contraseñas guardadas en un navegador es una empresa riesgosa: no solo se vuelven más vulnerables al acceso no autorizado, sino que simplemente se pueden perder en caso de falla del sistema y si la sincronización se apaga.

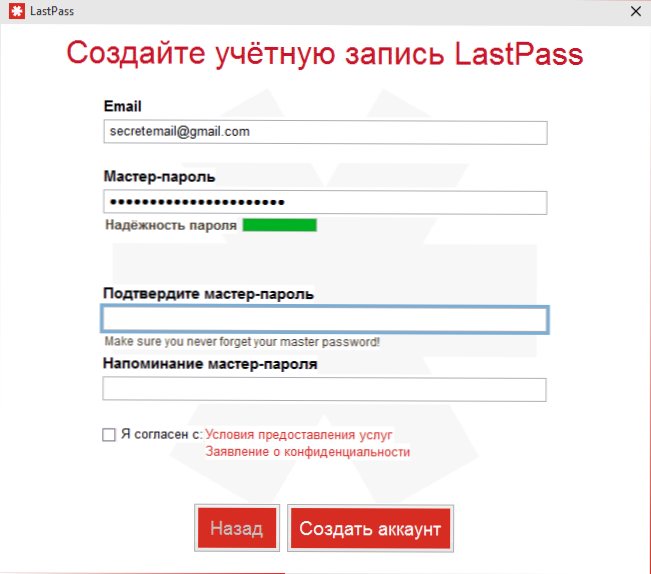

Los administradores de contraseñas se consideran la mejor solución, en términos generales, que representan programas que almacenan todos sus datos secretos en un almacenamiento seguro cifrado (tanto fuera de línea como en línea), a la que se accede utilizando una libertad condicional maestra (también puede incluir autenticación de dos factores). La mayoría de estos programas también están equipados con herramientas de generación y evaluación de confiabilidad de contraseña.

Hace un par de años escribí un artículo separado sobre los mejores administradores de contraseñas (debe reescribirse, pero tenga una idea de lo que es y qué programas pueden ser populares del artículo). Algunos prefieren las soluciones simples fuera de línea, como Keepass o 1Password, almacenando todas las contraseñas en su dispositivo, otras son utilidades más funcionales que también representan las capacidades de sincronización (LastPass, Dashlane).

Los administradores de contraseñas famosos generalmente se consideran una forma muy segura y confiable de almacenarlos. Sin embargo, vale la pena considerar algunos detalles:

- Para acceder a todas sus contraseñas, necesita conocer solo una libertad condicional maestra.

- En el caso de piratear el almacenamiento en línea (hace solo un mes, el servicio de administración de contraseñas más popular de LastPass en el mundo) tendrá que cambiar todas sus contraseñas.

¿De qué otra manera puede guardar sus contraseñas importantes?? Aquí hay un par de opciones:

- En papel en una caja fuerte, el acceso al que usted y su familia tendrán (no adecuados para las contraseñas que se requieren a menudo).

- Base de datos de contraseña fuera de línea (por ejemplo, Keepass), guardada en un acumulador de información duradero y duplicada en algún lugar en caso de pérdida.

La combinación óptima de todo lo anterior es el siguiente enfoque: las contraseñas más importantes (el correo electrónico principal con el que puede restaurar otras cuentas, bancos, etc.PAG.) almacenado en la cabeza y (o) en papel en un lugar confiable. Menos importante y, al mismo tiempo, a menudo se usa a los programas: los administradores de contraseñas.

información adicional

Espero que la combinación de dos artículos sobre el tema de las contraseñas para algunos de ustedes haya ayudado a prestar atención a algunos aspectos de la seguridad en los que no pensó. Por supuesto, no he tenido en cuenta todas las opciones posibles, pero la lógica simple y la comprensión de los principios ayudarán a decidir de forma independiente qué tan seguro lo hace en un momento particular. Una vez más, algunos de los puntos mencionados y varios adicionales:

- Utilice diferentes contraseñas para diferentes sitios.

- Las contraseñas deberían ser difíciles, puede aumentar la dificultad fuertemente aumentando la longitud de la contraseña.

- No use datos personales (que puede averiguar) Al crear la contraseña en sí, sugerirle, controlar preguntas para la restauración.

- Use la autenticación de dos etapas donde sea posible.

- Encuentre la forma óptima de almacenamiento seguro de contraseñas.

- Temer el phishing (verifique las direcciones de los sitios, la disponibilidad de cifrado) y los programas de espía. Donde sea que soliciten ingresar una contraseña, verifique si realmente la ingresa en el sitio web correcto. Asegúrese de que no haya dañino en la computadora.

- Si es posible, no use sus contraseñas en las computadoras de otras personas (si es necesario, hágalo en el modo de navegador "Incognito" y obtenga aún mejor desde el teclado de la pantalla), en las redes de Wi-Fi de apertura pública, especialmente si no hay que no hay Cifrado HTTPS al conectarse al sitio.

- Quizás no debería almacenar lo más importante, que realmente representa el valor de la vida, las contraseñas en una computadora o en línea.

Algo como esto. Creo que logré recaudar un grado de paranoia. Entiendo que gran parte de lo descrito parece inconveniente, los pensamientos pueden surgir como "bueno, me omitirá", pero la única justificación para la pereza al seguir las reglas de seguridad simples al almacenar información confidencial solo puede ser la ausencia de su importancia y su preparación por el hecho de que ella se convertirá en propiedad de terceros.

- « Microsoft ha lanzado una utilidad para bloquear las actualizaciones de Windows 10

- Preguntas y respuestas sobre Windows 10 »