Virus mshta.Exe - cómo funciona, eliminación y precauciones

- 3529

- 283

- Cristian Collazo

Proceso MSHTA.EXE es un virus con una amplia gama de funciones. Por ejemplo, es capaz de extraer criptomonedas: este tipo de actividad requiere muchos recursos, incluidos su procesador y RAM. Esto puede conducir a su destrucción, así como un aumento en sus cuentas para la electricidad. Sus datos confidenciales también están amenazados, ya que se pueden recopilar y enviarlos a terceros. Entre ellos se encuentran los números de teléfono, los datos y las contraseñas de la tarjeta de crédito, y sus cuentas en línea, cuentas bancarias y billeteras digitales se vuelven vulnerables a los ataques. Si esto no sucede, aún corre el riesgo de perder la confidencialidad.

Cómo eliminar el proceso malicioso mshta.EXE.

Mshta.Exe - ¿Qué es este proceso?

Amenazas como mshta.EXE, también puede instalar programas maliciosos adicionales en su PC, incluidos los programas de redireccionamiento del navegador, el software de publicidad y el phishing. Los dos primeros se crean para colocar publicidad dentro de su navegador de Internet y generar tráfico, generando ingresos a terceros. El tercero cifra sus datos e intenta hacerle creer que puede devolver la PC a un estado normal pagando el descifrado. Se recomienda encarecidamente evitar virus como MSHTA.exe, porque pueden infligir un gran daño. Para hacer esto, debe reducir la cantidad de visitas a fuentes sospechosas y establecer solo aquellas extensiones del navegador o complemento, que se confirmaron como seguros. Si a menudo descarga Internet, haga esto solo desde aquellos sitios que son probados por otros usuarios o software antivirus. La fuente de infección con el proceso puede incluso ser programas oficiales, por lo que siempre elija "instalación individual"; esto le permite cancelar la elección de todos los componentes innecesarios. Siga estas recomendaciones, y esto debería ser suficiente para proporcionar a la computadora la defensa necesaria para ello.

Síntomas de infección con el virus MSHTA.exe:

- Obtienes diferentes tipos de pop -ups o mensajes de advertencia.

- Tu computadora funciona lentamente.

- Antivirus o firewall no funciona.

- Redirigir a sitios web sospechosos de terceros.

- Trojan puede cambiar la página de inicio del navegador predeterminada, el motor de búsqueda y otras configuraciones del navegador.

- No se inician algunas de las aplicaciones instaladas.

- No puede conectarse a Internet o sucede muy lentamente.

- La computadora se enciende o apaga sin ninguna acción de su parte.

Fuentes de Troyan Mshta.EXE

- Mensajes de spam que contienen inversiones dañinas o hipervínculos.

- Sitios web de hackers.

- Vulnerabilidades en el sistema operativo Windows descargado.

- Vulnerabilidad en navegadores web obsoletos.

- Cargando desde el disco.

- Actualizaciones falsas para Flash Player.

- Instalación de software pirata o sistemas operativos.

- Facebook-Spam-Spam-Spam que contienen inversiones maliciosas o enlaces.

- Mensajes SMS maliciosos (Trojan puede configurar la orientación en dispositivos móviles).

- Publicidad - anuncios pop -up y banner.

- Autoextensión (distribución de una PC infectada a otra a través de LAN).

- Servidores de juegos infectados.

- Botnets.

- Redes de cantantes.

Donde se encuentra

Verifique las amenazas y claves sospechosas en las siguientes letras automáticas:

- HKEY_LOCAL_MACHINE \ Software \ Microsoft \ Windows \ CurrentVersion \ Run;

- HKEY_LOCAL_MACHINE \ Software \ Microsoft \ Windows \ CurrentVersion \ Runonce;

- HKEY_LOCAL_MACHINE \ Software \ Microsoft \ Windows \ CurrentVersion \ runServices;

- HKEY_LOCAL_MACHINE \ Software \ Microsoft \ Windows \ CurrentVersion \ runServicesOnce;

- HKEY_LOCAL_MACHINE \ Software \ Microsoft \ Windows NT \ CurrentVersion \ Winlogon \ UserInit.

Luego verifique la carpeta HKEY_CURRENT_USER para ver las teclas de registro sospechosas. Para eliminar todos los rastros de troyano, debe eliminar las claves maliciosas del registro asociado con él.

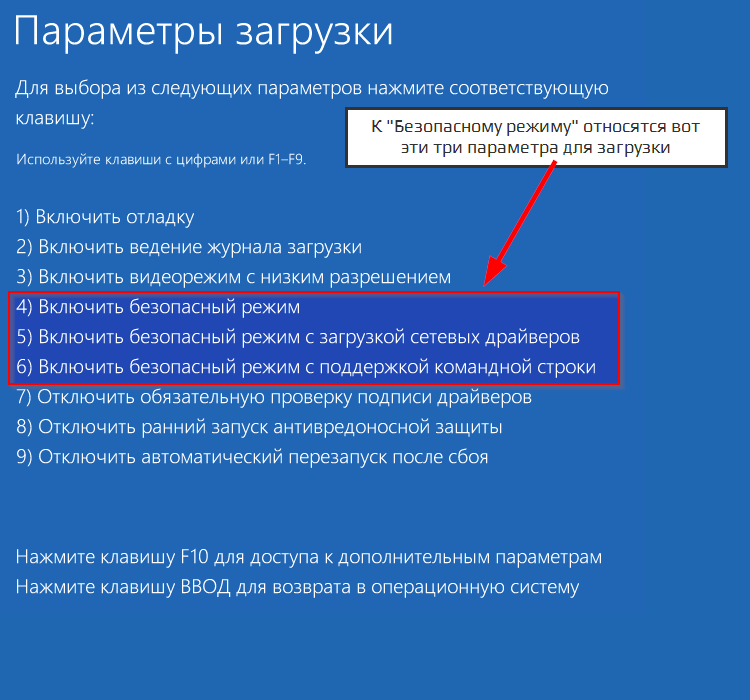

Cómo corregir errores en MSHTA.EXE

IMPORTANTE. El manual de eliminación manual se recomienda solo a los usuarios de PC experimentados. Los cambios incorrectos realizados en la configuración del sistema operativo de Windows, la configuración del registro de Windows o del navegador puede conducir a fallas del sistema o errores de software.Eliminando MSHTA.EXE Uso de un modo de soporte de red seguro. Por qué elegir este método de recarga en lugar de un modo seguro normal? El modo seguro con redes le permite acceder a Internet para descargar las herramientas necesarias que lo ayudarán a eliminar troyano de MSHTA.Exe con tu PC. Puede iniciar Windows 10 en un soporte de red segura utilizando una de las formas a continuación. Dependiendo del tipo de error, uno de los métodos de lanzamiento descritos puede funcionar incorrectamente.

Paso 1: Inicie la PC en modo seguro con soporte de red

Si tiene una computadora nueva con un disco SSD y BIOS de UEFI duro, presionar las teclas F8 y Shift+F8 para ir a modo seguro puede no funcionar. La forma más fácil de descargar en Safe Network Support es usar parámetros adicionales.

- Presione el botón "Windows" en la esquina inferior izquierda y seleccione "Power", luego haga clic en "Shift" y haga clic en "Recargar". La computadora se reiniciará. Verá una ventana con varios parámetros.

- Seleccione "Eliminación de problemas". Luego parámetros adicionales.

- Vaya a los "Parámetros de inicio" en la ventana "Parámetros adicionales".

- Haga clic en el botón "Restablecer". La computadora se reiniciará de nuevo. Verá la ventana "Iniciar parámetros" con varios modos extendidos de discapacidad.

- Seleccione "activar el soporte de red seguro" y haga clic en F5 para activar este modo.

El modo seguro con soporte de red le permite acceder a Internet para descargar el software necesario que puede ayudarlo a eliminar el software malicioso de su PC.

Paso 2: Descargar antivirus

Después de cargar en modo seguro con soporte de red, inicie su navegador web y descargue un software antivirus confiable para escanear su PC en busca de archivos maliciosos y procesos MSHTA.EXE. Si no desea comprar una licencia para protección contra programas maliciosos, simplemente puede verificar su sistema en busca de virus y luego eliminar manualmente los archivos maliciosos detectados.

Paso 3: Elimine los archivos maliciosos instalados por el troyano

Tan pronto como el conjunto de exploits penetra en su computadora, descargará e instalará archivos troyanos en su sistema. Debe verificar manualmente las siguientes carpetas del sistema para conocer la disponibilidad de archivos con extensiones .CMD, .Btm, .Murciélago, .BMP, .Dll y archivos ejecutables (.exe) que puede ser creado por el virus troyano:

- \% TEMP% \\;

- \%Datos de aplicación%\;

- \%ProgramData%\;

- \%Userprofile%\.

¿Es posible completarlo?

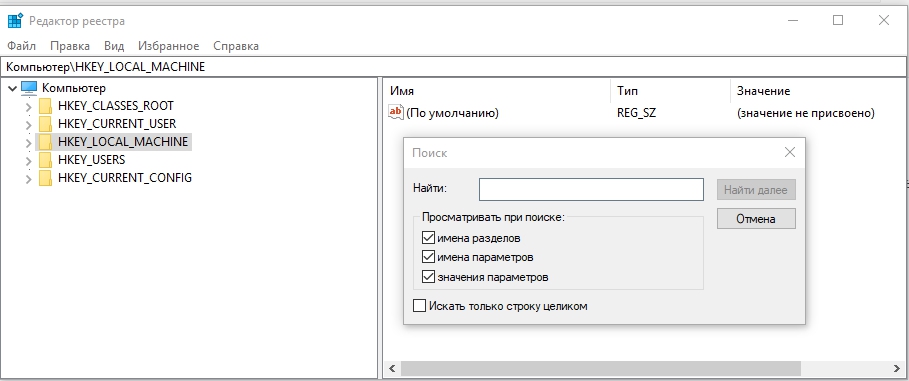

Se recomienda cerrar el antivirus y limpiar el registro de Windows para eliminar todos los registros asociados con la infección de Troya. El registro de Windows contiene todas las configuraciones e información para aplicaciones de software y usuarios de contabilidad en el sistema operativo de Windows. Para realizar cambios en el registro, es necesario lanzar la utilidad del editor de registro.

- Presione Windows+R e Enter Ejecutar Regedit o Regedit.EXE en la apertura: campo de búsqueda. Presione el botón OK o la tecla ENTER. Cuando abra el editor de registro por primera vez, en el lado izquierdo verá un árbol que contiene todas las secciones con valores y datos en el lado derecho. Después de la apertura del editor de registro, debe encontrar y eliminar las claves de registro y los valores creados por la infección de Troya.

- Haga clic en Ctrl+F (o vaya al menú - Cambiar - Buscar) para abrir el panel de búsqueda.

- Encuentre los nombres de los archivos asociados con la amenaza de troyano que afecte su computadora e ingrese en el campo de texto "encontrar". Instale todas las banderas y haga clic en el botón "Buscar más".

- Haga clic en el botón derecho del mouse en el registro y seleccione "Eliminar" en el menú contextual. Repita este proceso para cada grabación del registro asociado con publicidad maliciosa o.

- Haga clic en el botón "Sí" en la ventana de confirmación.

Cómo borrar

Cómo eliminar MSHTA.EXE? Si no puede ejecutar su computadora en modo seguro con soporte de red, intente completar el sistema utilizando un modo seguro usando una línea de comando. Para eliminar el virus, presione el botón Windows en la esquina inferior izquierda y seleccione "encendido", luego haga clic en "Reiniciar". La computadora se reiniciará. Verá una ventana con varios parámetros. Seleccione "Eliminación de problemas". Luego seleccione parámetros adicionales. Vaya a los "Parámetros de inicio" en la ventana "Parámetros adicionales". Haga clic en el botón "Restablecer".

La computadora se reiniciará de nuevo. Verá la ventana "Iniciar parámetros" con varios modos extendidos de discapacidad. Seleccione "Activar modo seguro" usando la línea de comando y haga clic en F6 para activarla. Después de reiniciar la computadora, aparecerá la ventana de la línea de comandos MS-DOS. Ingrese la restauración del CD usando la línea de comando y haga clic en Ingresar. Ingrese rstrui.exe en la siguiente línea y haga clic en Enter. Verifique si se abre la ventana de restauración del sistema y presione el botón "Siguiente" para continuar. Seleccione el punto de recuperación con la fecha de infección con software malicioso y haga clic en el botón "Siguiente".

Consejos de seguridad para proteger una computadora de los troyanos:

- Copia de seguridad de datos importantes de forma regular. Use un disco duro externo y/o un servicio en la nube para la copia de seguridad.

- Encienda la función de recuperación del sistema en su sistema operativo.

- Desconecte las macros en Microsoft Office (Word, Excel, PowerPoint, etc. D.).

- Instale la herramienta de visualización de Microsoft Office para verificar la palabra descargada o el documento de Excel sin macros.

- Establecer el correo para bloquear las inversiones con extensiones sospechosas, como .EXE, .VBS y .SCR.

- No abra inversiones en mensajes que parezcan sospechosos.

- No cruce los enlaces de spam en letras sospechosas.

- No presione hipervínculos sospechosos y no abra fotos para adultos o videos recibidos en redes sociales o mensajeros instantáneos.

- Corrija su estandarización del sistema operativo de Windows.

- No use la cuenta de usuario de Windows con los derechos de administrador a diario.

- Encienda la opción "Mostrar extensiones de archivos" para ver qué tipos de archivos abre. Manténgase alejado de archivos sospechosos con extensiones, como ".exe ",".VBS "y".SCR ". Los archivos troyanos a menudo pueden parecer que tienen dos extensiones, por ejemplo, .Pdf.EXE, ".Avi.exe "o".Xlsx.SCR " - Así que preste atención a los archivos de este tipo.

- Desconectar la infraestructura de Windows PowerShell.

- Deshabilitar el host de script de Windows (WSH).

- Use Windows Group o Editor de políticas locales para crear un software que restringiera las políticas para deshabilitar los archivos ejecutables que se ejecutan desde appData, localAppData, TEMP, ProgramData y Windows \ Syswow.

- Desconecte el acceso general a los archivos para asegurarse de que el virus troyano permanezca aislado solo en la PC infectada.

- Deshabilite el protocolo de escritorio remoto (RDP).

- Apague los puertos Bluetooth o infrarrojos no utilizados.

- Windows Firewall está incluido y configurado correctamente.

- Use el software antiviral protegido por los programas troyanos y mantenga su base de datos en el estado actual.

- Actualice sus navegadores web.

- Retire las extensiones obsoletas e innecesarias del navegador, complementos y adiciones.

- Almacene Adobe Flash Player, Java y otro software importante en la condición actual.

- Verifique siempre la presencia de archivos comprimidos o archivados.

- Use contraseñas confiables.

- Instale la extensión del navegador ADBLockPlus para bloquear los pop -ups y las advertencias, ya que también se usan para propagar ataques de troyanos.

- Desactivar AutOplay para detener los procesos maliciosos para el lanzamiento automático desde una unidad externa, por ejemplo, discos duros externos o discos USB.

- « Configurar y usar el programa Filezilla

- ¿Qué causa y cómo corregir el archivo de error SU está ocupado? »