VPNFilter causas y métodos de eliminación del virus

- 4718

- 787

- Ariadna Arevalo

El nuevo programa malicioso, conocido como micrótico VPNFilter, identificado recientemente por Cisco Talos Intelligence Group, ya ha infectado a más de 500,000 enrutadores y dispositivos de almacenamiento de redes (NAS), muchos de los cuales están a disposición de pequeñas empresas y oficinas. Lo que este virus hace especialmente peligroso: tiene la capacidad "constante" de SO para dañar, lo que significa que no desaparecerá solo porque el enrutador se reiniciará.

Cómo eliminar viral en -vpnfilter.

¿Qué es vpnfilter?

Según Symantec, "los datos del señuelo y los sensores de Symantec muestran que, a diferencia de otras amenazas IoT, el virus VPNFilter no parece escanear y está tratando de infectar todos los dispositivos vulnerables en todo el mundo" ". Esto significa que existe una cierta estrategia y el propósito de la infección. Como objetivos potenciales, Symantec definió dispositivos de Linksys, Mikrotik, Netgear, TP-Link y Qnap.

Entonces, cómo se infectaron los dispositivos? Estas son desventajas en el software o hardware que crean un tipo de patio trasero a través del cual el atacante puede interrumpir el funcionamiento del dispositivo. Los piratas informáticos usan nombres estándar y contraseñas predeterminadas para infectar dispositivos u obtener acceso a través de una vulnerabilidad conocida, que debería haberse corregido utilizando actualizaciones de software o firmware regulares. Este es el mismo mecanismo que condujo a perturbaciones de masa de Equifax el año pasado, y esta es quizás la mayor fuente de ciber-vulidad!

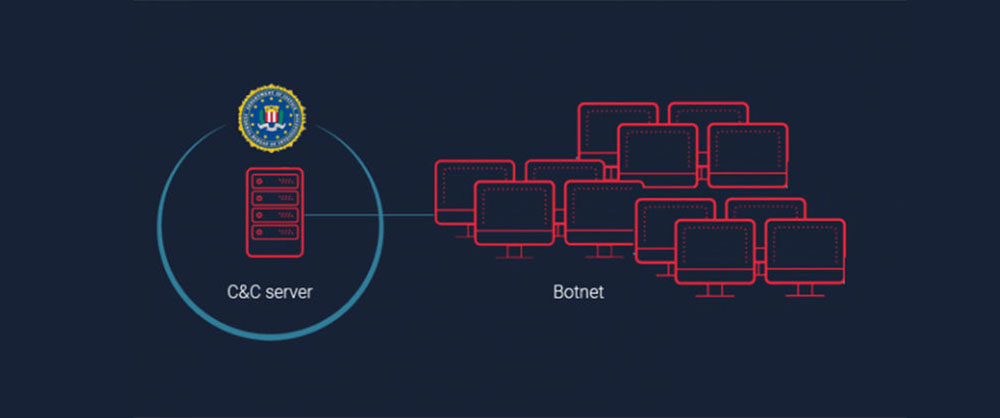

Tampoco está claro quiénes son estos piratas informáticos y cuáles son sus intenciones. Se supone que se planea un ataque a gran escala que hará que los dispositivos infectados sean inútiles. La amenaza es tan extensa que recientemente el Ministerio de Justicia y el FBI anunciaron que el tribunal ha tomado la decisión de confiscar dispositivos sospechosos de piratear. La decisión judicial ayudará a identificar los dispositivos, violará la capacidad de los piratas informáticos para secuestrar información personal y de otro tipo confidencial y llevar a cabo ataques cibernéticos subversivos de Trojan VPNFilter.

Cómo funciona el virus

VPNFilter utiliza un método de infección de dos etapas muy complejo, cuyo propósito es su computadora para convertirse en víctima de datos de reconocimiento e incluso operaciones de descripción. La primera etapa del virus incluye el reinicio de su enrutador o concentrador. Dado que el VPNFilter malicioso está dirigido principalmente a los enrutadores, así como a otros dispositivos relacionados con Internet, así como el malware en Mirai, esto puede ocurrir como resultado de un ataque automático de la red botán, que no se implementa como resultado de Compromiso exitoso de los servidores centrales. La infección ocurre usando Exploit, que provoca un reinicio del dispositivo inteligente. El objetivo principal de esta etapa es obtener un control parcial y permitir el despliegue de la etapa 2 después de la finalización del proceso de recarga. Fases de la etapa 1 de la siguiente manera:

- Sube una foto de Photobucket.

- Se lanzan exploradores y los metadatos se utilizan para llamar a direcciones IP.

- El virus está conectado al servidor y carga el programa dañino, después de lo cual lo realiza automáticamente.

Según los investigadores, ya que las direcciones de URL separadas con la primera etapa de la infección son bibliotecas de usuarios falsos de objetos fotográficos:

- Com/user/nikkireed11/biblioteca

- Com/usuario/kmila302/biblioteca

- Com/usuario/lisabraun87/biblioteca

- Com/user/eva_green1/biblioteca

- Com/usuario/monicabelci4/biblioteca

- Com/usuario/katyperry45/biblioteca

- Com/usuario/saragray1/biblioteca

- Com/user/Millerfred/biblioteca

- Com/usuario/jenifraniston1/biblioteca

- Com/usuario/amandaseyyyfreed1/biblioteca

- Com/usuario/suwe8/biblioteca

- Com/usuario/bob7301/biblioteca

Tan pronto como se inicia la segunda etapa de infección, las capacidades reales del VPNFilter malicioso se vuelven más extensos. Incluyen el uso del virus en las siguientes acciones:

- Se conecta al servidor C&C.

- Realiza Tor, P.S. y otros complementos.

- Realiza acciones maliciosas que incluyen recopilación de datos, comandos, almacenamiento de almacenamiento, administración de dispositivos.

- Capaz de realizar actividades de autoestructura.

Asociado con la segunda etapa de las direcciones IP de infección:

- 121.109.209

- 12.202.40

- 242.222.68

- 118.242.124

- 151.209.33

- 79.179.14

- 214.203.144

- 211.198.231

- 154.180.60

- 149.250.54

- 200.13.76

- 185.80.82

- 210.180.229

Además de estas dos etapas, los investigadores de ciberseguridad en Cisco Talos también informaron el servidor de la tercera etapa, cuyo propósito aún se desconoce.

Enrutadores vulnerables

No todos los enrutadores pueden sufrir vpnfilter. Symantec describe en detalle qué enrutadores son vulnerables. Hasta la fecha, VPNFilter puede infectar enrutadores Linksys, Mikrotik, Netgear y TP-Link, así como un QNAP de conexión de red (NAS). Éstas incluyen:

- Linksys E1200

- Linksys E2500

- Linksys WRVS4400N

- Router Mikrotik (para enrutadores con un núcleo de nube de la versión 1016, 1036 y 1072)

- Netgear dgn2200

- Netgear R6400

- Netgear R7000

- Netgear R8000

- Netgear WNR1000

- Netgear WNR2000

- QNAP TS251

- QNAP TS439 PRO

- Otros dispositivos NAS QNAP con software QTS

- TP-Link R600VPN

Si tiene alguno de los dispositivos anteriores, consulte la página de soporte de su fabricante para obtener actualizaciones y consejos sobre la eliminación de VPNFilter. La mayoría de los fabricantes ya tienen una actualización de firmware que debería protegerlo completamente de los vectores de ataque VPNFilter.

Cómo determinar que el enrutador está infectado

Es imposible determinar el grado de infección del enrutador incluso usando el antivirus del Kaspersky. Los itshoves de todas las empresas mundiales líderes aún no han resuelto este problema. Las únicas recomendaciones que pueden proponer por ahora es restablecer el dispositivo a la configuración de fábrica.

¿El reinicio del enrutador ayudará a deshacerse de la infección por vpnfilter?

Reducir el enrutador ayudará a prevenir el desarrollo del virus de solo las dos primeras etapas. Seguirá siendo rastros de malware, lo que infectará gradualmente el enrutador. Restablecer el dispositivo a la configuración de fábrica ayudará a resolver el problema.

Cómo eliminar VPNFilter y proteger su enrutador o NAS

De acuerdo con las recomendaciones de Symantec, es necesario reiniciar el dispositivo y luego aplicar inmediatamente cualquier acción necesaria para actualizar y flashear. Suena simple, pero, nuevamente, la falta de actualización constante del software y el firmware es la causa más común de CyberCus. Netgear también asesora a los usuarios de sus dispositivos que desconecten las oportunidades de control remoto. LinkSys recomienda reiniciar sus dispositivos al menos una vez que.

La purificación simple y el reinicio de su enrutador no siempre elimina por completo el problema, ya que el software malicioso puede representar una amenaza compleja, que puede alcanzar profundamente los objetos de firmware para su enrutador. Es por eso que el primer paso es verificar si su red estaba en riesgo de este programa malicioso. Los investigadores de Cisco recomiendan esto al realizar los siguientes pasos:

- Cree un nuevo grupo de hosts con el nombre "VPNFilter C2" y hágalo ubicado debajo de los hosts externos a través de Java UI.

- Después de eso, confirme que el grupo intercambia datos verificando los "contactos" del grupo en su dispositivo.

- Si no hay tráfico activo, los investigadores aconsejan a los administradores de red que creen un tipo de señal de cierre que, creando un evento y eligiendo un host en la interfaz web del usuario, notifica tan pronto como se produce el tráfico en el grupo de host.

Ahora mismo debes reiniciar el enrutador. Para hacer esto, simplemente apague de la fuente de alimentación durante 30 segundos, luego conecte hacia atrás.

El siguiente paso será el reinicio de la configuración de su enrutador. Información sobre cómo hacer esto, encontrará en el manual en el cuadro o en el sitio web del fabricante. Cuando vuelva a cargar su enrutador, debe asegurarse de que su versión de firmware sea la última. Nuevamente, comuníquese con la documentación adjunta al enrutador para averiguar cómo actualizarla.

IMPORTANTE. Nunca use el nombre de usuario y la contraseña predeterminada para la administración. Todos los enrutadores del mismo modelo utilizarán este nombre y contraseña, lo que simplifica el cambio en la configuración o la instalación de maliciosos.Nunca use Internet sin un firewall fuerte. En riesgo de servidores FTP, servidores NAS, servidores PLEX. Nunca deje la administración remota del incluido. Esto puede ser conveniente si a menudo está lejos de su red, pero esta es una vulnerabilidad potencial que cada hacker puede usar. Siempre mantente al tanto de los últimos eventos. Esto significa que debe verificar regularmente el nuevo firmware y reinstalarlo a medida que se lanzan actualizaciones.

Si es necesario soltar la configuración del enrutador si mi dispositivo está ausente en la lista

La base de datos de enrutadores en riesgo se renueva diariamente, por lo que la descarga de ráster debe llevarse a cabo regularmente. Además de consultar las actualizaciones de firmware en el sitio web del fabricante y monitorear su blog o mensajes en las redes sociales.

- « El servidor es buscar en el bus en PUBG causas de errores y formas de eliminarlo

- Bloqueo de contacto en Telegram »