Configurar OpenVpn en Windows y Ubuntu qué, por qué y cómo

- 4480

- 649

- Eva Caldera

Contenido

- Alcance y ventajas de OpenVPN

- Área de aplicación

- Ventajas

- Configuración de OpenVPN en Windows

- Instalación y configuración de la parte del servidor

- Configuración de la parte del cliente

- Conexión

- Configuración de OpenVPN en Ubuntu

- Configuración de la parte del servidor

- Configuración de la parte del cliente

Internet es como el mar. Con los datos enviados, como un barco durante un viaje, puede suceder cualquier cosa: pueden dañarse, hundirse en el flujo de información o convertirse en la presa de "Piratas". Las redes privadas virtuales (VPN, VPN) se ayudan a proteger datos particularmente valiosos del robo y las pérdidas: los sistemas de canales cerrados (túneles), que se construyen dentro de otra red más grande. Uno de los tipos de VPN es OpenVPN.

Quiere aprender a crear redes privadas virtuales de forma rápida y fácil? Hablemos sobre las ventajas del protocolo OpenVPN, así como sobre la configuración del servidor y el cliente, parte de Windows y Ubuntu propiedad de él.

Alcance y ventajas de OpenVPN

Área de aplicación

- Creación de redes corporativas seguras. La distancia entre los nodos de tales redes no importa.

- Protección de la información en redes públicas abiertas.

- Conexión a Internet de varios anfitriones a través de una puerta de enlace común.

- Acceso a recursos web prohibidos.

Ventajas

- Todo es gratis. La mayoría de nosotros no rechazaremos Wi-Fi gratis en un café o en el parque, pero el tráfico transmitido por dicha conexión no está protegido de la intercepción. Free OpenVPN lo dirigirá a un túnel cerrado, por lo que sus inicios de sesión, contraseñas y otra información secreta definitivamente no liderarán las manos incorrectas.

- Para proteger su red, no necesita comprar equipos adicionales.

- Todo el tráfico transmitido está comprimido, lo que proporciona una alta velocidad de comunicación (más alta que cuando se usa iPsec).

- La configuración flexible para toda la complejidad le permite configurar VPN.

- El uso de varios algoritmos de cifrado confiables proporciona un alto grado de protección de datos.

- No se requiere reconfiguración o desconexión de incendios (pantallas de red) y NAT (tecnología para convertir direcciones IP en redes TCP/IP).

- El protocolo admite todos los sistemas operativos principales.

- Para la instalación y la configuración del software, no necesita un conocimiento profundo de las tecnologías de red, e incluso con un no especialista, lleva minutos de minutos.

Configuración de OpenVPN en Windows

Instalación y configuración de la parte del servidor

Dado que la mayoría de nosotros usamos el sistema operativo Windows, conociendo la tecnología OpenVPN, comenzaremos con él. Entonces, descargue la distribución adecuada del sitio oficial e inicie la instalación.

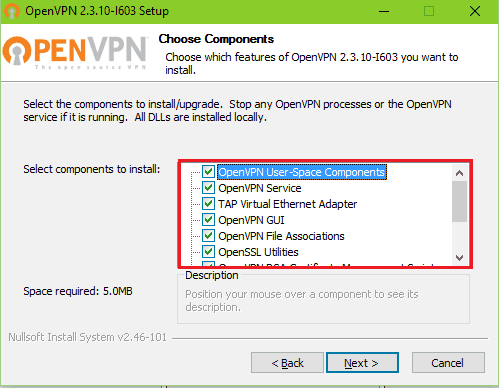

En la lista "Seleccione los componentes que desea instalar"(seleccione los componentes para la instalación) Marque todo.

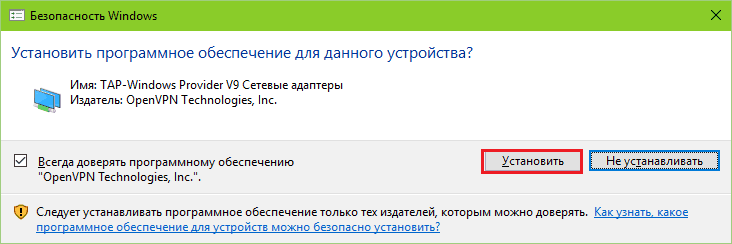

Acepte instalar el controlador del adaptador de red virtual Toque el adaptador de Windows V9.

Instalado? Ahora crearemos una VPN claves y certificados.

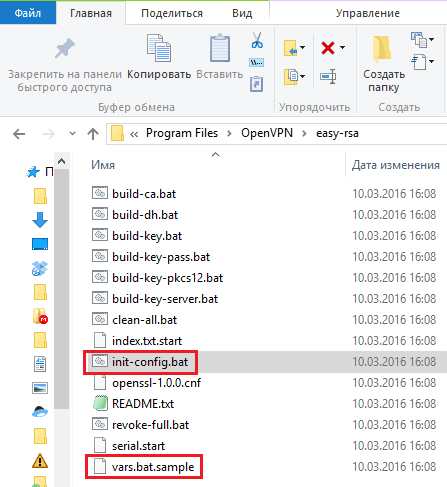

- Vamos al Catálogo de programas de programas %/OpenVPN/Easy -RSA e iniciamos el archivo de paquete Config initiv.Murciélago - Él copia el archivo en la misma carpeta Vars.Murciélago.muestra como Vars.Murciélago. En el futuro, un paquete de equipos Vars.Murciélago establecerá variables para generar certificados.

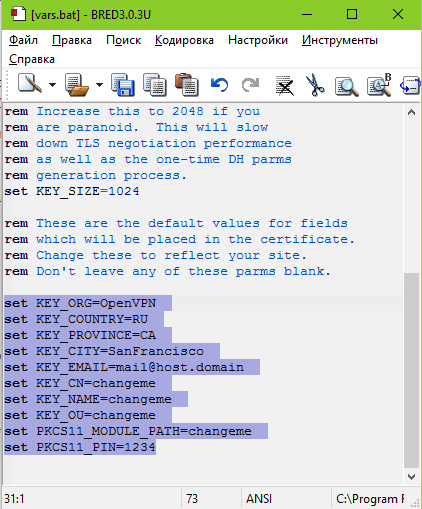

- Después de crear Vars.Murciélago Ábrelo con un cuaderno y prescéquelo en las líneas seleccionadas (después de "=") cualquier dato. Mantenemos los cambios.

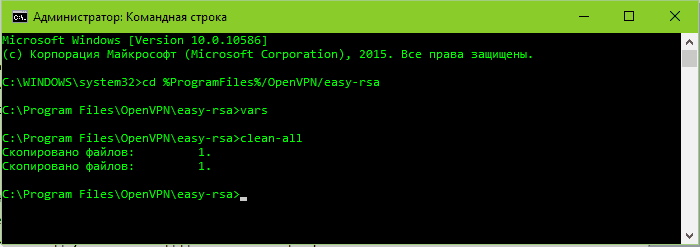

- A continuación, ejecutamos la línea de comando desde el administrador y seguimos las instrucciones para la transición en /easy -rs (CD %Archivos de programa%/OpenVPN/Fácil-RSA). Después de eso, ejecutamos secuencialmente Vars.Murciélago Y Limpio-todo.Murciélago (Cargamos las variables y eliminamos las claves previamente creadas).

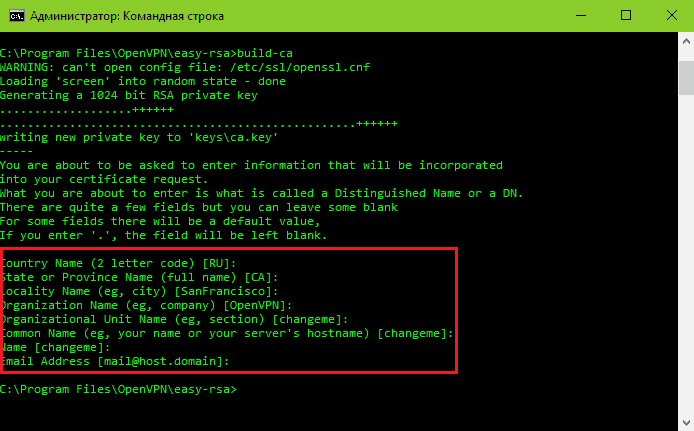

- Realizamos un paquete de comandos Construir-California.Murciélago - Esto creará un nuevo certificado principal en el catálogo de programas de programas %/OpenVPN/Easy -RSA/Keys. No es necesario completar datos sobre el nombre de la organización, etc., que circula en la captura de pantalla con un marco, solo presione Entrar.

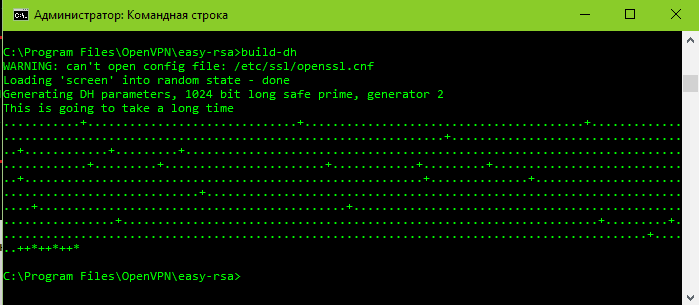

- Lanzamiento Construir-Dh.Murciélago - Esto creamos la clave de DiFfe Helman. Aparecerá un archivo en la carpeta /teclas Dh1024.Pem.

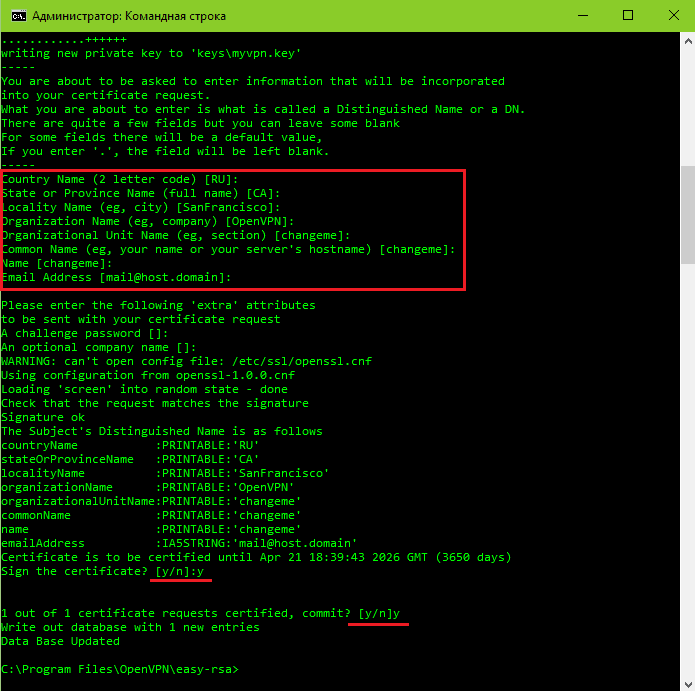

- A su vez: la clave del servidor: siga la instrucción Construir-Llave-Servidor Myvpn ("MyVPN" es el nombre del servidor, puede especificar cualquier otro). Bloque de preguntas que comienzan con "Nombre del país", extrañamos, presionando Enter. En las últimas dos preguntas: "Firme el certificado?"Y al siguiente, respondemos" Y ".

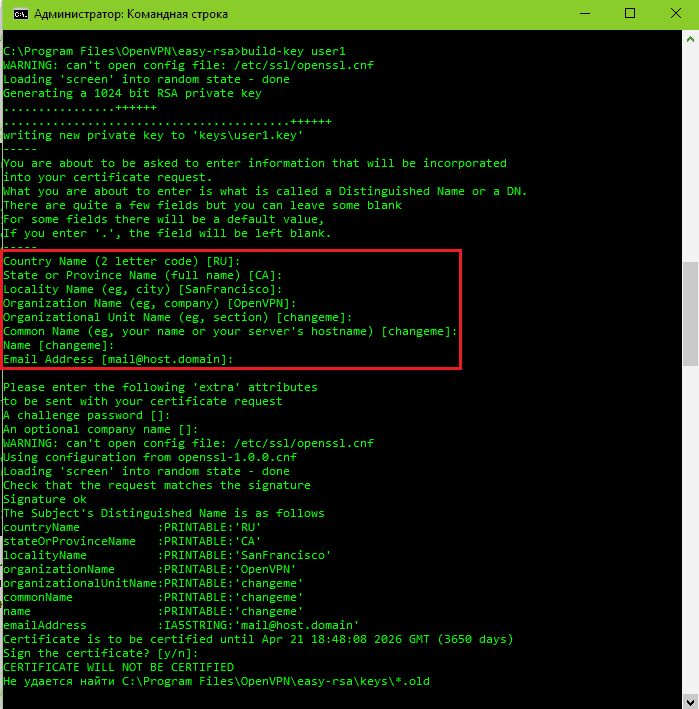

- A continuación, necesitamos obtener la clave del cliente: realizamos Construir-Llave usuario1 (User1 - Nombre del cliente, puede reemplazar con otro). Si hay varias computadoras con el cliente, repetimos la operación para todos, no olvidando cambiar el nombre. El bloque rodeado por el marco, como antes, señorita.

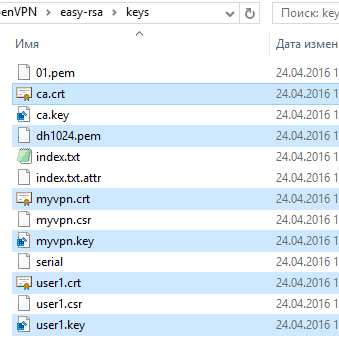

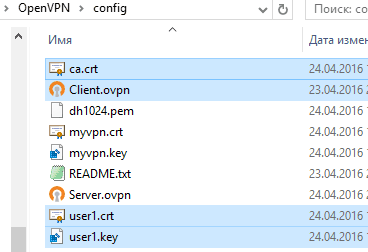

- A continuación, copiamos desde la carpeta /Fácil-RSA/Llaves V /OpenVPN/Configuración Los siguientes archivos: Dh1024.Pem, California.CRT myvpn.CRT, Myvpn.Llave, usuario1.Llave, usuario1.CRT. Los últimos cuatro pueden llamarse de una manera diferente. Por qué, creo, está claro.

- A continuación, en la misma carpeta creamos un archivo de configuración del servidor. Copiamos las directivas a continuación al cuaderno y, si es necesario, cambiamos sus parámetros a nuestro. Guardamos el documento con la extensión .Ovpn y nombre "Servidor".

# Interfaz (L3-Tunnel)

Tun

# Protocolo de trabajo VPN

Proto UDP

# Puerto usado (puede especificar cualquier gratis)

Puerto 1234

# Lista de certificados y claves (preste atención a los nombres)

CA CA.CRT

Cert myvpn.CRT

Clave myvpn.Llave

DH DH1024.Pem

# Tipo de cifrado de datos

Cifrado AES-256-CBC

# Resaltar el rango de direcciones IP

Servidor 10.10.10.0 255.255.255.0

# Nivel de información de disparo

Verbo 3

# Usamos compresión

Componer

Llave perseguida

At-atún

Mssfix

# Establezca el número máximo de eventos repetidos

Mudo 25

# El número de clientes conectados simultáneamente (5)

Max-Clientes 5

# Sesión de clientes de Life Life

KeepAlive 10 120

# Visibilidad por clientes entre sí (permitidos)

Cliente a cliente

# Identificar cada dirección del usuario 1

Subred de topología

# Establezca el retraso antes de agregar la ruta

Retraso de la ruta

#Indicar si queremos dar Internet. Direcciones DNS escribimos las que se detallan en la configuración de conexión a Internet.

Push "Redirect-Gateway Def1"

Push "DHCP-option DNS x.X.X.X "

Push "DHCP-option DNS x.X.X.X "

Además, lea las directivas de la configuración del servidor Aquí.

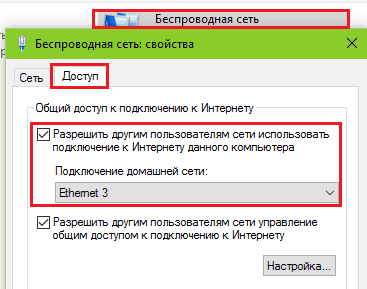

A continuación, para distribuir Internet, vamos al catálogo de conexión de red, abrimos las propiedades de la interfaz que analiza la red global, vaya a la pestaña "Acceso", Pon la marca opuesta"Permitir que otros usuarios usen esta conexión .. "Y seleccionamos el adaptador virtual del adaptador V9 Tap -Windows de la lista; en mi opinión, este es Ethernet 3.

- Crear un archivo de configuración del cliente. Copie el siguiente texto al cuaderno y guarde el documento con la expansión .Ovpn bajo el nombre "cliente".

Cliente

Tun

Proto UDP

# IP o el nombre de dominio del servidor VPN y el puerto de conexión.

Remoto x.X.X.X 1234

CA CA.CRT

Usuario de certificación1.CRT

Usuario clave1.Llave

Cifrado AES-256-CBC

Componer

Llave perseguida

At-atún

Verbo 3

Otras directivas de la configuración del cliente ver Aquí.

Configuración de la parte del cliente

Instale la aplicación en la computadora del cliente. Luego, vaya al servidor, abra el catálogo de programas de programas %/openvpn/config y copie los archivos desde allí California.CRT, cliente.Ovpn, usuario1.CRT, usuario1.Llave en una carpeta de red o en una unidad flash USB. Los transferimos a una carpeta similar de una máquina cliente.

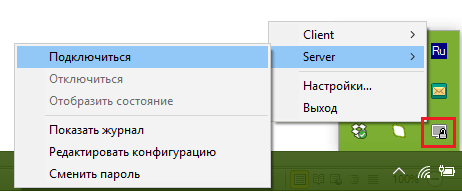

Conexión

Para iniciar el servidor, haga clic en la etiqueta "OpenVPN GUI" en el escritorio. Aparecerá un icono gris en el tria. Haga clic con el botón derecho del mouse, seleccione el menú de comando "Servidor" Y "Conectar".

Con una conexión exitosa, el ícono cambiará el color a verde. Con fallas, haga clic en el menú "Ver la revista": Indicará un error.

La conexión del cliente se realiza de la misma manera, solo en lugar de "Servidor"Elija en el menú"Cliente".

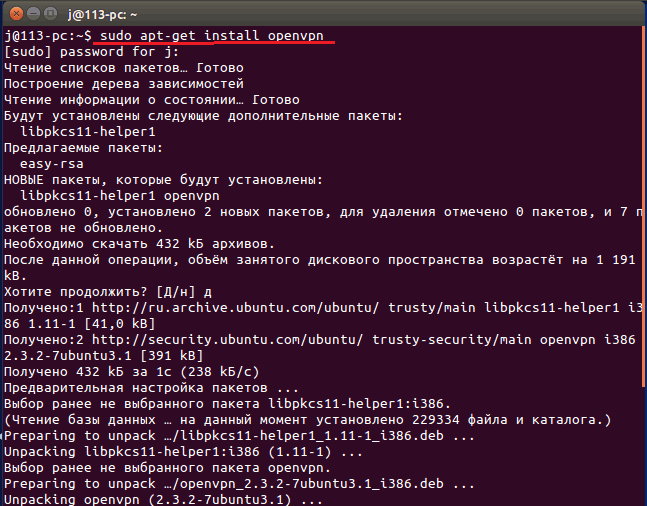

Configuración de OpenVPN en Ubuntu

Comenzamos por el hecho de que, al igual que en Windows, instalamos el paquete OpenVPN en máquinas de servidor y cliente. La directiva de la instalación de la versión de la consola a través del terminal es la siguiente: Sudo apt-get install OpenVPN. Si lo desea, puede instalar versiones gráficas de paquetes desde el centro de aplicaciones de Ubuntu.

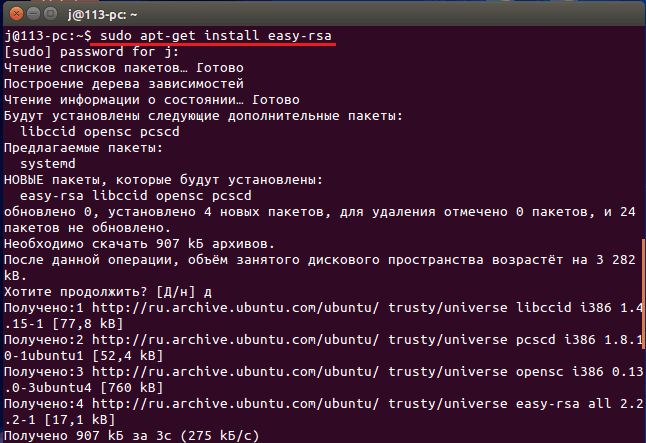

Sin embargo, el componente más importante es el módulo Easy-RSA, diseñado para generar certificados y claves, no está incluido en la muestra de Linux. Tendrá que instalarse por separado, habiendo completado el comando: Sudo APTO-Conseguir Instalar Fácil-RSA.

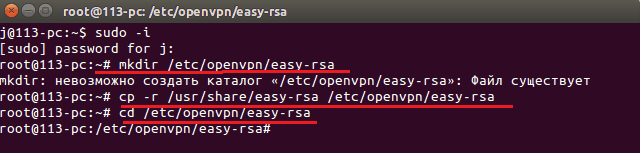

Configuración de la parte del servidor

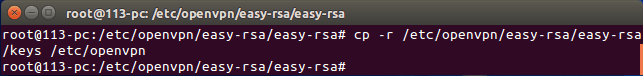

- Después de instalar el programa y un módulo adicional, creamos un catálogo "Fácil -rs"En la carpeta /etc /openvpn: Sudo mkdir/etc/openvpn/easy -rsa. Copie el contenido del sitio de instalación: Cp -r/usr/share/easy -rs/etc/openvpn/easy -rsa.

- A continuación, ve a un nuevo catálogo: CD/etc/OpenVPN/Easy -rs/ y comenzar a crear certificados y claves.

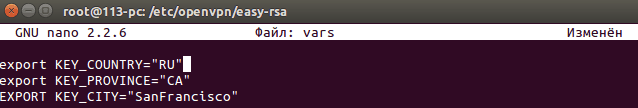

- Abra archivos variables VARS usando el editor de consolas Nano (analogue vars.Bat en Windows) e importe en él los mismos datos que en Vars.Bat, con valores cambiados:

Key_country = ru

Key_provincy = CA

Key_city = Sanfrancisco

Key_org = OpenVPN

Key_email = [email protected]

Key_cn = Changeme

Key_name = Changeme

Key_ou = Changeme

PKCS11_MODULE_PATH = CHANGEME

PKCS11_PIN = 1234

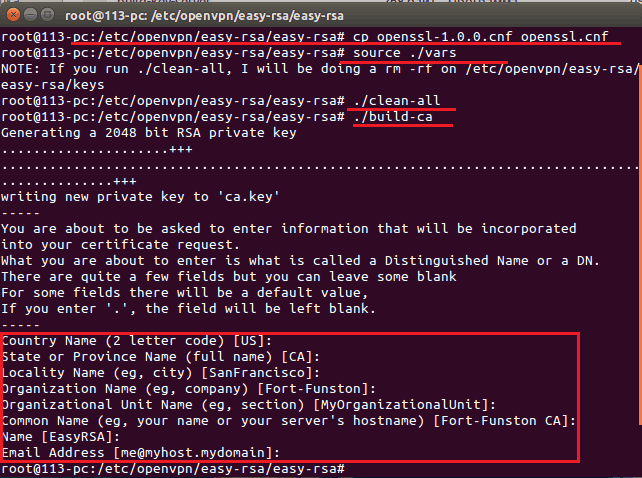

- Copie el paquete criptográfico OpenSSL: CP OpenSSL-1.0.0.CNF Opensl.CNF.

- Descargamos variables de vars: Fuente ./Vars.

- Eliminamos datos creados previamente: ./Limpio-todo.

- Creamos un nuevo certificado principal: ./Construir-California. Bloque de preguntas en el marco que extrañamos.

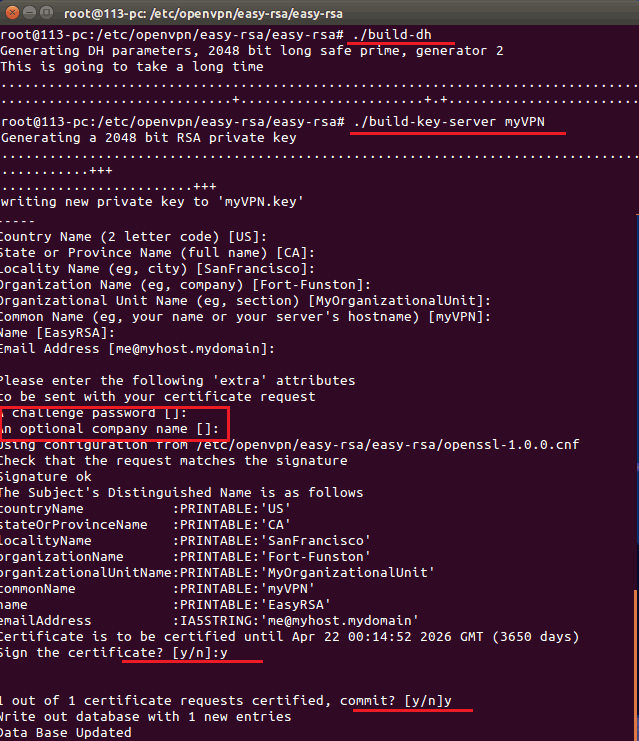

- Siguiente - La clave de DiFfe Helman: ./Construir-Dh.

- Detrás está el certificado del servidor: ./Construir-Llave-Servidor Myvpn (MyVPN, como recuerdas, es un nombre, puede tener diferente). Pasamos el bloque dedicado (se reduce en la captura de pantalla), respondemos las últimas 2 preguntas "Y".

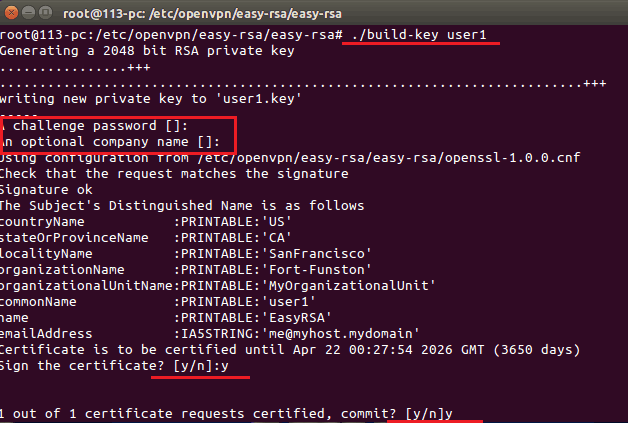

- Lo último creamos un certificado de cliente: ./Construir-Llave usuario1 (En lugar de "User1", puede encontrar otro nombre). Al mismo tiempo, nuevamente extrañamos el bloque asignado en el examen y respondemos "Y" a las dos últimas preguntas.

Todas las claves y certificados creados se conservan en el subcatal /etc/OpenVPN/Fácil-RSA/Llaves. Los movemos a la carpeta /OpenVPN: Cp -r/etc/openvpn/easy -rs/keys/etc/openvpn.

En la etapa final, creamos un archivo de configuración del servidor en la carpeta /etc /openvpn: Nano /etc/OpenVPN/Servidor.Confusión y llénelo de la misma manera que llenó un documento similar en Windows. La única diferencia son otras formas:

CA/etc/OpenVPN/Keys/CA.CRT

DH/etc/Openvpn/Keys/DH2048.Pem

Cert/etc/openvpn/keys/myvpn.CRT

Key/etc/openvpn/keys/myvpn.Llave

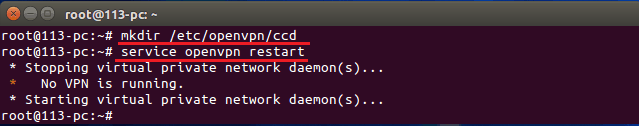

Finalmente, creamos un catálogo para la configuración de máquinas cliente: mkdir/etc/openvpn/ccd, Y Lanzamos el servidor: Servicio OpenVPN Inicio.

Si el servidor no se inicia, probablemente se comete un error en la configuración. La información sobre el problema se puede ver en el documento/var/log/openVPN.Registre con un comando Tail -f/var/log/openvpn.registro.

Configuración de la parte del cliente

Después de instalar la aplicación en la máquina del cliente, transferimos la clave y los certificados generados en el servidor en el servidor y creamos configurar.

Clave y certificados - California.CRT, usuario1.CRT Y usuario1.Llave, están en la carpeta/etc/openvpn/teclas. Cópuos en una unidad flash USB e insértalos en la carpeta del mismo nombre en la computadora del cliente.

El archivo de configuración se crea usando nano: Nano/etc/openvpn/cliente.Confusión, y complete en el modelo de Windows. No olvide prescribir las formas correctas en él:

CA/etc/OpenVPN/Keys/CA.CRT

DH/etc/Openvpn/Keys/DH2048.Pem

Cert/etc/openvpn/keys/user1.CRT

Clave/etc/openvpn/keys/user1.Llave

Todo está listo. Para conectarse al servidor, usamos el mismo comando: Servicio OpenVPN Inicio.

***

La instrucción resultó ser larga, pero de hecho el rendimiento de estas acciones lleva 5-10 minutos. Información más detallada sobre trabajar con OpenVPN está en la sección "Documentación"Sitio de solicitud oficial. Intenta y tendrás éxito!

- « No fue posible establecer una conexión de Skype cómo deshacerse de un error

- ¿Qué son los hashtags?? Cómo y dónde usarlos? »