Viene en 60 segundos 3 maneras de bloquear instantáneamente el sitio en una computadora sin programas de tercera parte

- 2905

- 550

- Samuel Méndez

Contenido

- Bloquear contenido no deseado usando DNS. Tiempo de ejecución - 15 segundos

- Cómo cambiar el DNS en la configuración de conexión de red

- Bloqueando el uso del archivo hosts (+ algunos secretos para que no encuentren). Tiempo de ejecución - 50 segundos

- 2 formas de ocultar las notas en el archivo hosts para que no se eliminen

- Bloqueando el uso de rutas estáticas. Tiempo de ejecución - 30 segundos

F1COMP ya ha hablado sobre ciertos tipos de recursos de bloqueo de Internet, pero hoy tenemos otra tarea: descubrir cómo bloquear el sitio en una computadora en cuestión de segundos sin usar un enrutador y un tercer lugar. Y para que el niño no adivine cómo lo hiciste.

Bloquear contenido no deseado usando DNS. Tiempo de ejecución - 15 segundos

La forma más fácil y rápida de restringir a los niños al contenido no deseado es un cambio en DNS en la configuración de conexión de red.Por defecto, todas las solicitudes de red de computadoras sirven al servidor de Internet del proveedor de Internet. Estos servidores son necesarios para comparar los nombres de los sitios que el usuario escribe en la barra de direcciones del navegador, sus direcciones IP (de lo contrario, los sitios no se abren). Si en lugar del DNS del proveedor, prescribe otras direcciones en la configuración de conexión, especiales, no se cargarán algunos recursos web.

Las direcciones especiales son DNS con la función del filtrado de cierto contenido, por regla general, dañino y sexual. Es imposible bloquear un sitio arbitrario con su ayuda, pero limitar el talento joven para acceder al contenido adulto y los recursos de estafadores es bastante.

La ventaja de este método es que la configuración es difícil de detectar, y también que no necesita rastrear y recordar los nombres y direcciones de todos los recursos no deseados. Contras - en inflexibilidad y no siempre un trabajo correcto. Algunos sitios que, en teoría, cumplen con los criterios de filtrado, siguen siendo asequibles. Además, debido al cambio DNS, la velocidad de conexión puede disminuir.

A continuación doy una lista incompleta de DNS gratuitos con filtrado de contenido (la primera IP es la principal, la segunda alternativa):

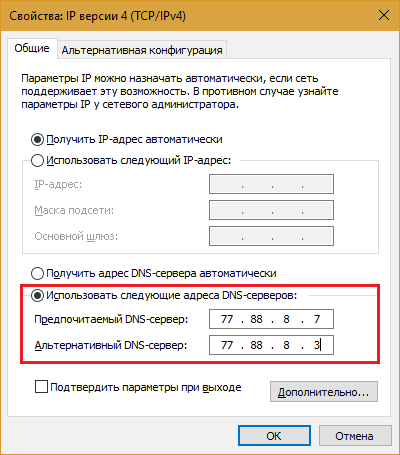

- 77.88.8.7 y 77.88.8.3 (pertenecer al servicio Yandex) - Bloqueo de sitios web malicioso (phishing, espía, propagación de virus) y adultos (sexuales).

- 77.88.8.88 y 77.88.8.2 (también pertenecen a Yandex) - Solo bloque de sitios maliciosos.

- 9.9.9.9 (Servicio DNS Quad9) - Solo sitios maliciosos.

- 8.26.56.26 y 8.20.247.20 (DNS seguro de Comodo) - Solo sitios maliciosos.

- 199.85.126.30 y 199.85.127.30 (Norton Connectsafe) - Contenido malicioso, adulto e indeseable (sobre el tema del alcohol, el tabaquismo, las drogas, el estilo de vida criminal, las sectas religiosas, los suicidios, etc. PAG.).

- 199.85.126.20 y 199.85.127.20 (Norton ConnectSafe) - Contenido malicioso y adulto.

- 199.85.126.10 y 199.85.127.10 (Norton ConnectSafe) - Solo contenido malicioso.

- 208.67.222.123 y 208.67.220.123 (OpenDNS Premium Cisco) - Contenido malicioso y adulto.

- 208.67.222.222 y 208.67.220.220 (OpenDNS Premium Cisco) Contenido visual.

- 176.103.130.130 y 176.103.130.131 (adguard DNS) - Recursos de publicidad y phishing.

- 176.103.130.132 y 176.103.130.134 (AdGuard DNS) - Sitios dañinos y no odiosos + Exclusión de ellos de los resultados de búsqueda.

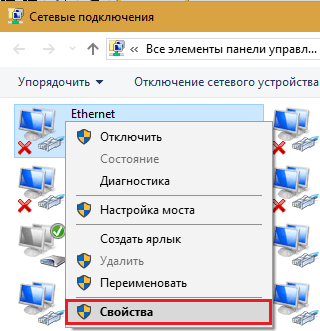

Cómo cambiar el DNS en la configuración de conexión de red

Abra en la computadora las propiedades de la conexión a Internet.

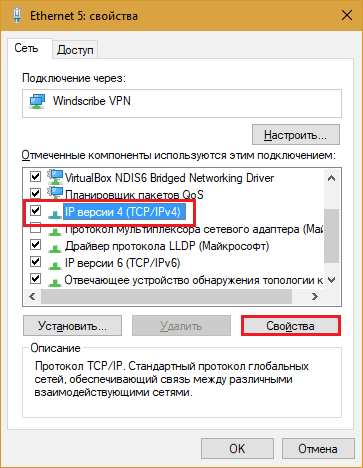

Seleccione en la lista de componentes que utilizan el protocolo IP versión 4 y haga clic en el botón nuevamentePropiedades".

En las propiedades del protocolo, ponga una marca "Use las siguientes direcciones DNS"E ingrese la IP de los servidores seleccionados en los campos"Privilegiado" Y "Alternativa".

La configuración entrará en vigencia la próxima conexión a la red.

Bloqueando el uso del archivo hosts (+ algunos secretos para que no encuentren). Tiempo de ejecución - 50 segundos

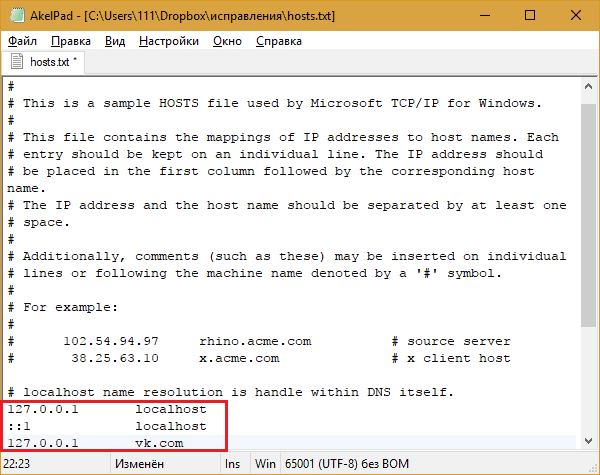

La mayoría de los usuarios de Internet saben lo que se encuentra y para lo que sirve y para lo que es. Y para aquellos que no lo saben, explicaré: este archivo es un DNS local, la base de datos de recursos web y las direcciones IP comparadas en Internet.En el momento de la instalación de Windows, el archivo hosts contiene solo información de referencia (marcada # al comienzo de la línea) y la única grabación de la base: "127.0.0.1 localhost", lo que significa dirección 127.0.0.1 pertenece a esta computadora. A veces hay otra línea a continuación - ":: 1 localhost", que indica lo mismo, pero en formato IPv6.

Sobre dónde está el archivo del hosts, cómo abrir y guardarlo, F1Comps ya le ha dicho, por lo que no me repetiré. Me detendré en lo principal: cómo usarlo para bloquear el acceso a los sitios web. Esto se hace de manera muy simple: al comienzo de la nueva línea, escribimos la dirección IP 127.0.0.1 y luego a través de la brecha: el nombre del recurso bloqueado. Con esta acción, asignamos el sitio de la dirección de red de la PC local, es decir, la computadora intentará encontrarlo en Internet, sino en sus discos.

Lo siguiente muestra un ejemplo de bloqueo de VK.Com con los anfitriones:

No es difícil bloquear el sitio a través del archivo de host, pero si lo limita a esto, el niño impulsará rápidamente la situación y eliminará el bloqueo, ya que este método es bien conocido por muchos (y Google le dirá). Qué hacer para que él permanezca en ignorancia, lea a continuación.

2 formas de ocultar las notas en el archivo hosts para que no se eliminen

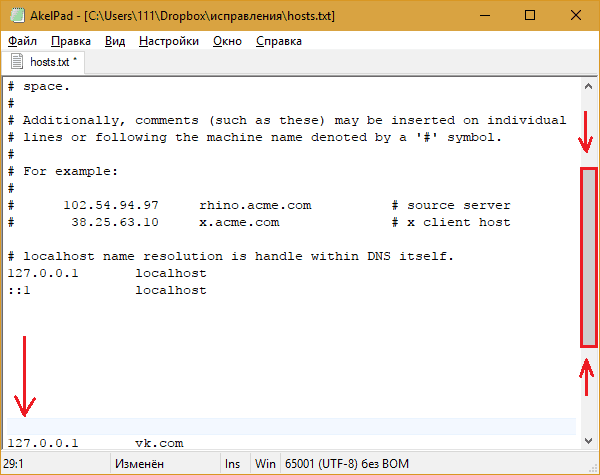

El primer método de enmascarar registros en el archivo hosts es muy simple, pero no demasiado confiable, ya que está diseñado para la falta de atención del niño. Consiste en colocar líneas vacías en la parte inicial del archivo que el usuario ve cuando lo abre en un cuaderno.La esencia del disfraz es cambiar los registros de bloqueo de unos pocos cientos de líneas hacia abajo para que van mucho más allá de los límites de la ventana. Y es necesario un volumen tan grande de espacio vacío frente a ellos para que el control deslizante en la tira de desplazamiento se convierta en una tira delgada e invisible y no atraiga la atención.

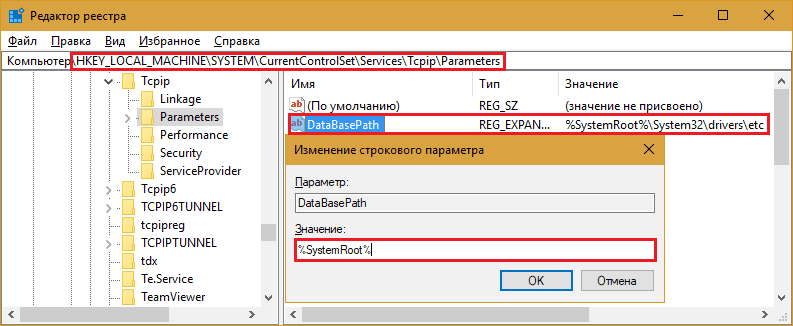

El segundo método es más complicado, pero más confiable. Solo una persona conocedor puede desclasificarlo, ya que la técnica no está conectada con los registros, sino con el "oculto" del archivo de host en sí.

Cómo hacerlo:

- Abrir el catálogo De %Windir%\System32 \Conductores \etc y copiar el archivo hosts, por ejemplo, en la carpeta de Windows.

- Deje el archivo original sin cambios: su tarea es crear visibilidad para el niño que no hay registros de bloqueo.

- Ingrese los sitios web a los que va a cerrar el acceso a una copia desplazada del archivo de hosts.

- Inicie el editor de registro, vaya a la sección HKLM \Sistema \CurrentControlset \Servicios \TCPIP \Parámetros Y como un nuevo valor de configuración Databasepath Escribe el camino a la copia desplazada de los hosts. Esto es necesario para que Windows lo use en lugar del original.

Bloqueando el uso de rutas estáticas. Tiempo de ejecución - 30 segundos

Este método, a diferencia de los dos anteriores, rara vez se usa. Pero esto es solo de la mano, ya que en el contexto de bloquear el acceso a sitios al respecto está muy poco escrito en Internet y muchos usuarios ni siquiera sospechan esta posibilidad. Por lo tanto, lo más probable es que no se corte.Una ruta de red permanente o estática es una ruta estrictamente definida de tráfico de una unidad de red a otra. Para que comprenda la esencia del bloqueo de los recursos de Internet utilizando esta tecnología, explicaré un poco cómo funciona.

Los nodos finales de la red en nuestro caso serán una PC y un servidor en casa donde se almacena un sitio que desea bloquear. En el intervalo entre ellos hay un enrutador (puerta de enlace predeterminado), cuya dirección se indica en la configuración de conexión. La tarea de la puerta de enlace es redirigir el tráfico de su red doméstica a Internet y regresar. Esto sucede con las conexiones de red ordinarias.

A veces surgen situaciones cuando el tráfico de un determinado recurso de red debe enviarse sin pasar por el bloqueo de forma predeterminada a través de otro servidor. Para hacer esto, el usuario (más precisamente, un administrador de computadoras) tiene la oportunidad de prescribir pistas de red manualmente, es decir, indicar lo siguiente como lo siguiente: ""El tráfico del sitio A debe pasar por la puerta de enlace B". Esta es una ruta estática. Si está en su lugar "puerta de entrada B"Indique la dirección IP inexistente, luego"sitio"No se cargará.

Para crear una ruta permanente al sitio web, es necesario averiguar la dirección IP del servidor en la que aloja. Una forma de hacerlo es la instrucción Silbido Url En la línea de comando. La creación también se ejecuta a través de la línea de comando, por lo que no tomará más de un minuto sobre todo sobre todo sobre todo.

Por ejemplo, veamos cómo bloquear el sitio YA.freno.

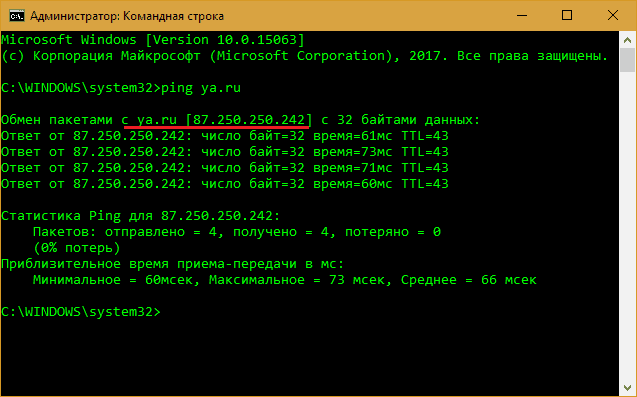

- Inicie la línea de comando con los derechos del administrador y cumpla con las instrucciones en él Silbido Ya.freno, Para averiguar el sitio de IP. Esto es 87.250.250.242.

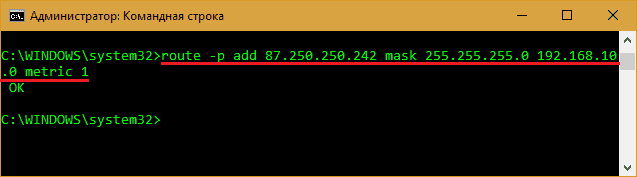

- A continuación, crearemos una ruta permanente al recurso con los datos de IP: cumpliremos el comando Ruta -p agregar 87.250.250.242 máscara 255.255.255.0 192.168.10.0 Métrica 1.

OK La respuesta indica que la ruta se ha creado y el sitio YA.Ru no se abrirá en esta computadora.

¿Qué significan partes de las instrucciones "Ruta -p agregar 87.250.250.242 máscara 255.255.255.0 192.168.10.0 Métrica 1":

Ruta -p agregar - Agregar comando (agregar) y preservación (-p) ruta permanente.

87.250.250.242 - IP de un sitio de bloqueo.

192.168.10.0 - IP de puerta de enlace no existente.

Máscara 255.255.255.0 - Máscara de red.

Métrica 1 - Métrica que indica la prioridad de usar la ruta frente al resto (ya que puede haber varios). Número 1 significa la prioridad más alta posible.

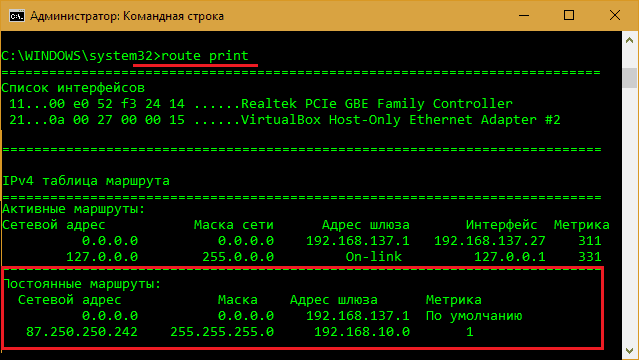

Para ver todas las rutas regulares configuradas en la PC, siga las instrucciones de la consola de comando

Ruta Imprimir

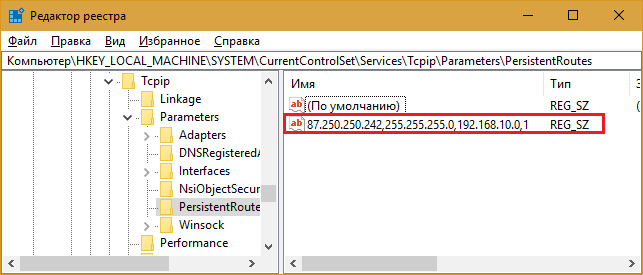

O busque la sección de registro HKLM \ SYSTEM \ CurrentControlSet \ Services \ TCPIP \ Parameters \ PersistentRoutes.

Para eliminar todas las rutas estáticas y sitios de desbloqueo, ejecute el comando

Ruta -F

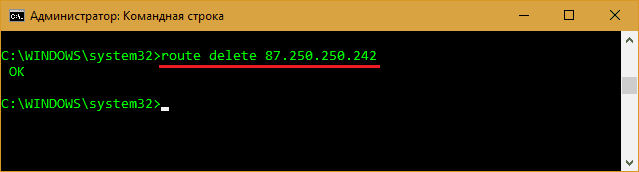

Otra instrucción está destinada a eliminar una ruta

Ruta Eliminar Sitio de bloqueo de IP

La ventaja del método de bloquear los recursos de Internet utilizando rutas estáticas es la eficiencia y la simplicidad, y el principal inconveniente es el trabajo con direcciones IP, no con los nombres de los sitios. El hecho es que los portales grandes usan muchas direcciones diferentes: rangos enteros y salones pequeños pueden compartir una IP con varios vecinos. En una palabra, para bloquear de esta manera, por ejemplo, una red social, tendrá que crear varias docenas de rutas y, en el segundo caso, un recurso aleatorio que el niño necesita estar bajo bloqueo.

***

Eso es todo. Examinamos solo los métodos más rápidos y "torpe" para bloquear los recursos de Internet en computadoras que ejecutan Windows. Pero lejos del único. Hay tecnologías mucho más avanzadas destinadas específicamente a estos fines, por ejemplo, firewalls (firewalls) y controles parentales. Pero dado que son mucho más de un minuto para su desarrollo y entorno, serán el tema de otro artículo.- « Pronóstico de bitcoin para 2018, opiniones de expertos. Haipanem un poco?

- Cómo averiguar la causa de la pantalla de muerte azul de Windows (BSOD) »