Elegir y configurar la autenticación de la red

- 4219

- 146

- Eva Caldera

La autenticación de la red es la gran cantidad de usuarios de Internet que enfrentan diariamente. Algunas personas no saben lo que significa este término, y muchos ni siquiera sospechan su existencia. Casi todos los usuarios de la red mundial comienzan una jornada laboral con el hecho de que están autenticados. Se necesita al visitar correo, redes sociales, foros y otras cosas.

Los usuarios se enfrentan a la autenticación todos los días, sin sospechar que ellos mismos.

¿Qué significa la palabra autenticación y el principio del trabajo?

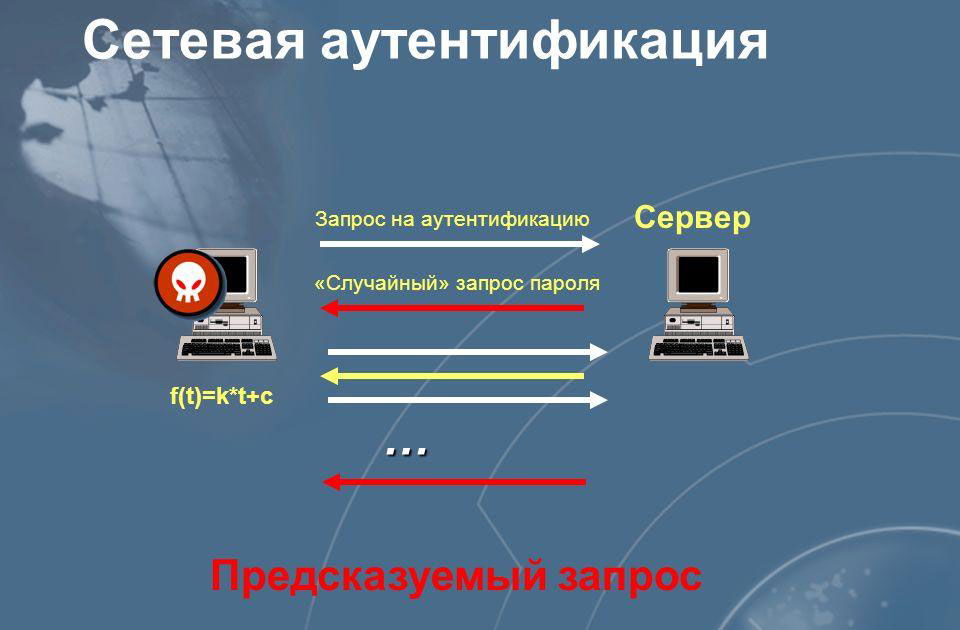

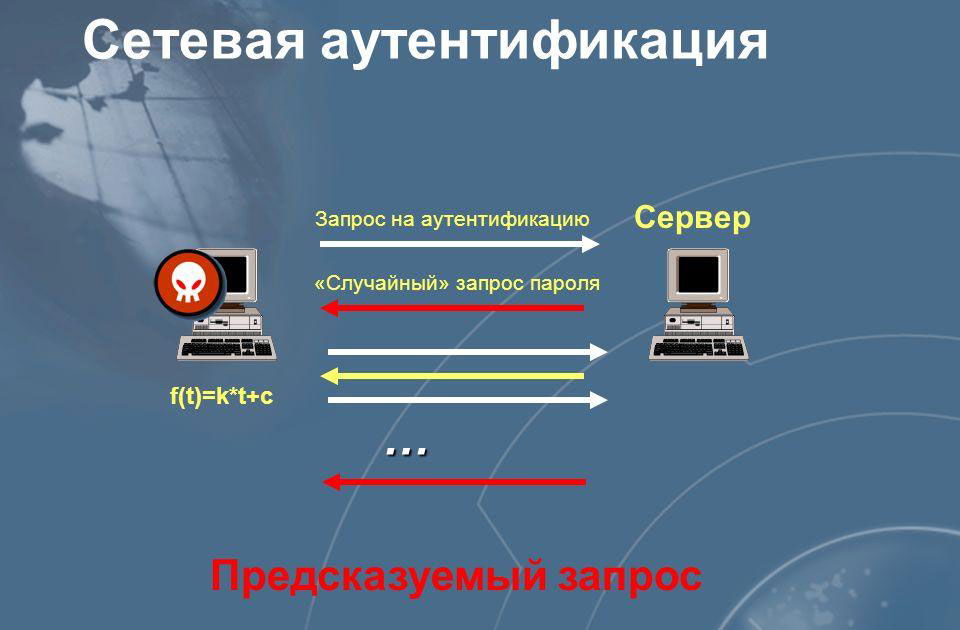

La autenticación es un procedimiento con el que los datos del usuario verifican, por ejemplo, al visitar un recurso de uno u otro de la red global. Ella reconcilia los datos almacenados en el portal web con los indicados por el usuario. Después de que se apruebe la autenticación, obtendrá acceso a una u otra información (por ejemplo, su buzón). Esta es la base de cualquier sistema que se implemente a nivel de programa. A menudo, el término especificado utiliza valores más simples, como:

- autorización;

- autenticación.

Para someterse a una autenticación, debe ingresar un inicio de sesión y contraseña para su cuenta. Dependiendo del recurso, pueden tener diferencias significativas entre sí. Si operamos datos idénticos en varios sitios, se pondrá en peligro de robo de su información personal por parte de los atacantes. En algunos casos, esta información se puede emitir automáticamente para cada usuario. Para ingresar los datos necesarios, como regla, se utiliza una forma especial en el recurso de la red global o en una determinada aplicación. Después de la entrada de la información necesaria, se enviarán al servidor para compararse con los que están en la base de datos. Si coincidieron, obtendrá acceso a la parte cerrada del sitio. Al ingresar datos incorrectos, el recurso web informará un error. Verifique su corrección e ingrese nuevamente.

Qué identificación de red elegir

Muchas personas piensan sobre qué identificación de red elegir, porque hay varios tipos. Primero debes decidir sobre cualquiera de ellos. Basado en la información recibida, todos deciden por su cuenta sobre qué opción para detenerse. Uno de los más nuevos estándares de autenticación de red es IEEE 802.1x. Recibió un amplio soporte para casi todos los desarrolladores de equipos y desarrolladores de software. Este estándar admite 2 métodos de autenticación: Abra y use una contraseña (clave). En el caso de un método abierto, una estación puede conectarse a otra sin la necesidad de autorizar. Si esto no se adapta a usted, entonces es necesario deshacerse del método utilizando la clave. En el caso de la última opción, la contraseña está encriptada por uno de los métodos:

- Wep;

- WPA-Personal;

- WPA2-Personal.

La opción más adecuada se puede instalar en cualquier enrutador.

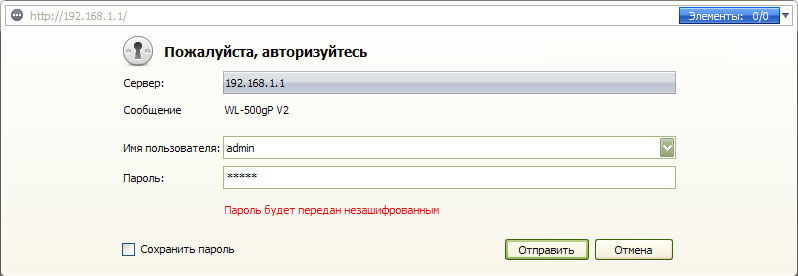

Procedemos a la configuración del enrutador

Incluso un usuario no preparado producirá fácilmente todas las configuraciones necesarias. Para comenzar a ajustar el dispositivo, debe conectarlo a una computadora personal con un cable. Si se realiza esta acción, abra cualquier navegador web y marque http: // 192 en la línea de dirección.168.0.1, luego haga clic en Entrar. La dirección especificada es adecuada para casi cualquier dispositivo, pero se puede leer información más precisa en las instrucciones. Por cierto, esta acción es solo una autenticación después de la cual tiene acceso a la información cerrada de su enrutador. Verá una solicitud de la entrada en la interfaz que lo ayudará a realizar la configuración necesaria. Si nadie ha cambiado el inicio de sesión y la contraseña, entonces, por defecto, casi todos los modelos de varios compuestos usan la palabra administrador en ambos campos. El enrutador comprado tiene una red inalámbrica abierta, para que todos puedan conectarse a él. En el caso de que esto no se adapte a usted, debe estar protegido.

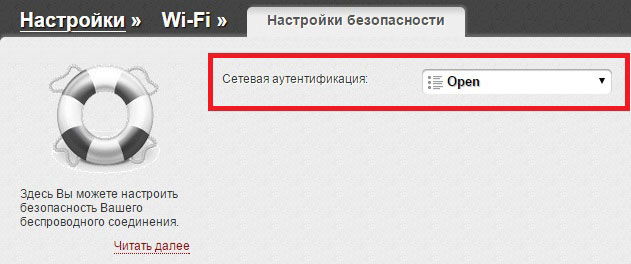

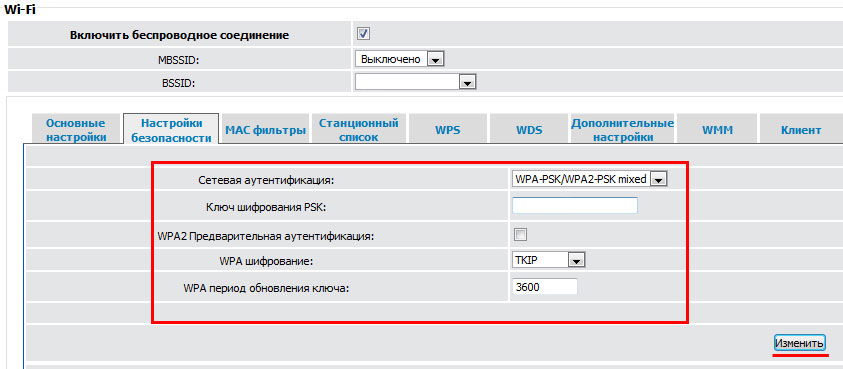

Protegemos la red inalámbrica

En varios modelos, los nombres del menú y el submenú pueden diferir. Primero debe ir al menú del enrutador y seleccionar la configuración de red inalámbrica Wi-Fi. Indicamos el nombre de la red. Será visto por todos los dispositivos inalámbricos que deben estar conectados al dispositivo. A continuación, necesitamos elegir uno de los métodos de cifrado, cuya lista se proporciona anteriormente. Recomendamos operar WPA2-PSK. El régimen especificado es uno de los más confiables y universales. En el campo apropiado, debe ingresar la clave inventada por usted. Se utilizará para conectarse al dispositivo inalámbrico del dispositivo con sus dispositivos (teléfonos inteligentes, computadoras portátiles, tabletas y otros dispositivos). Después de completar todas las acciones anteriores, la red inalámbrica estará completamente protegida de una conexión no autorizada. Nadie puede usar su tráfico, sin conocer la contraseña de autenticación.

Para que la contraseña instalada proteja su red de una conexión no autorizada, debe consistir en una cantidad suficientemente grande de caracteres. Se recomienda usar no solo números, sino también las letras de los registros superiores e inferiores.

- « Cómo configurar un enrutador Tenda

- El teclado en la computadora portátil no funciona razones y formas de resolver »